Markdown Guide for GitHub Wiki - itnett/FTD02H-N GitHub Wiki

Denne guiden dekker både grunnleggende og avanserte funksjoner i Markdown, inkludert bruk av diagrammer med Mermaid for å forbedre dokumentasjonen din på GitHub.

# Hovedoverskrift

## Underoverskrift

### Tredje nivå overskrift- Punkt 1

- Punkt 2

- Underpunkt

* Punkt 3

1. Første punkt

2. Andre punkt- Punkt 1

- Punkt 2

- Underpunkt

- Punkt 3

- Første punkt

- Andre punkt

[Lenketekst](https://www.eksempel.no)

`kodeeksempel`kodeeksempel

```python

def eksempel():

print("Hello, World!")```python

def eksempel():

print("Hello, World!")

| Kolonne 1 | Kolonne 2 |

|-----------|-----------|

| Rekkefølge 1 | Rekkefølge 2 |

| Rekkefølge 3 | Rekkefølge 4 || Kolonne 1 | Kolonne 2 |

|---|---|

| Rekkefølge 1 | Rekkefølge 2 |

| Rekkefølge 3 | Rekkefølge 4 |

- [x] Fullført oppgave

- [ ] Ufullført oppgave- Fullført oppgave

- Ufullført oppgave

Kode:

```mermaid

usecaseDiagram

actor Bruker

Bruker --> (Logge inn)

Bruker --> (Søke)

Bruker --> (Bestille)

Bruker --> (Betale)

(Logge inn) .> (Søke) : <<inkluderer>>

(Bestille) .> (Betale) : <<inkluderer>>```mermaid

usecaseDiagram

actor Bruker

Bruker --> (Logge inn)

Bruker --> (Søke)

Bruker --> (Bestille)

Bruker --> (Betale)

(Logge inn) .> (Søke) : <<inkluderer>>

(Bestille) .> (Betale) : <<inkluderer>>

Kode:

```mermaid

sequenceDiagram

participant Bruker

participant System

participant Database

Bruker->>System: Logg inn

System->>Database: Sjekk legitimasjon

Database-->>System: Returner status

System-->>Bruker: Vis resultat```mermaid

sequenceDiagram

participant Bruker

participant System

participant Database

Bruker->>System: Logg inn

System->>Database: Sjekk legitimasjon

Database-->>System: Returner status

System-->>Bruker: Vis resultat

Kode:

```mermaid

classDiagram

class Bruker {

- int id

- string navn

+ loggInn()

+ loggUt()

}

class System {

- Database database

+ autentiser()

+ søk()

}

class Database {

- string URL

+ query()

}

Bruker --> System: Bruker systemet

System --> Database: Spørring```mermaid

classDiagram

class Bruker {

- int id

- string navn

+ loggInn()

+ loggUt()

}

class System {

- Database database

+ autentiser()

+ søk()

}

class Database {

- string URL

+ query()

}

Bruker --> System: Bruker systemet

System --> Database: Spørring

Kode:

```mermaid

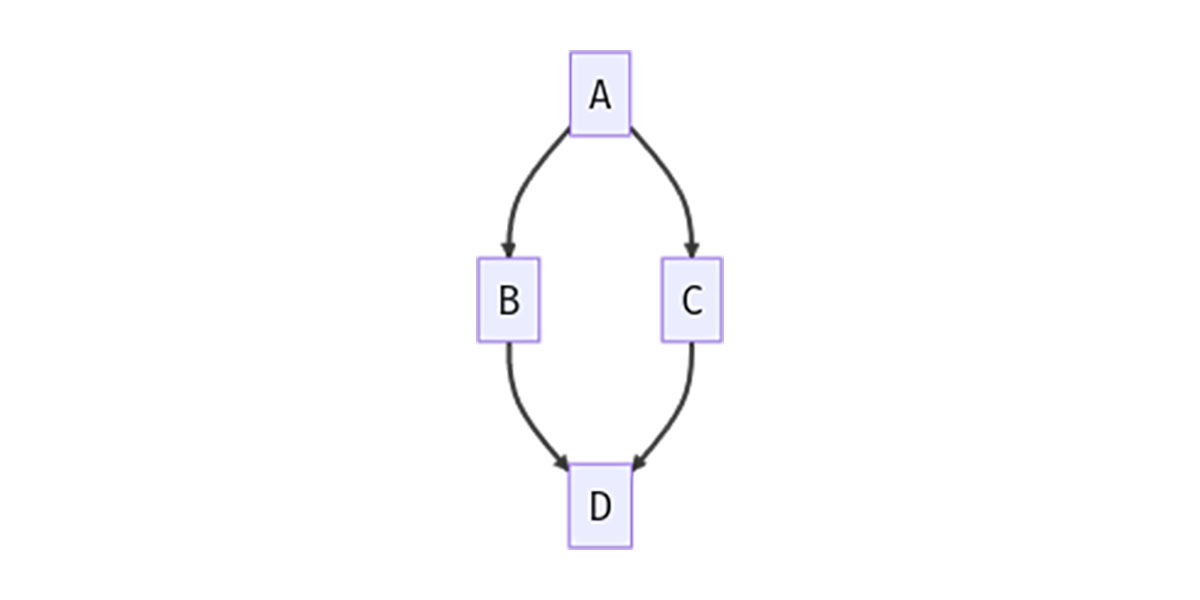

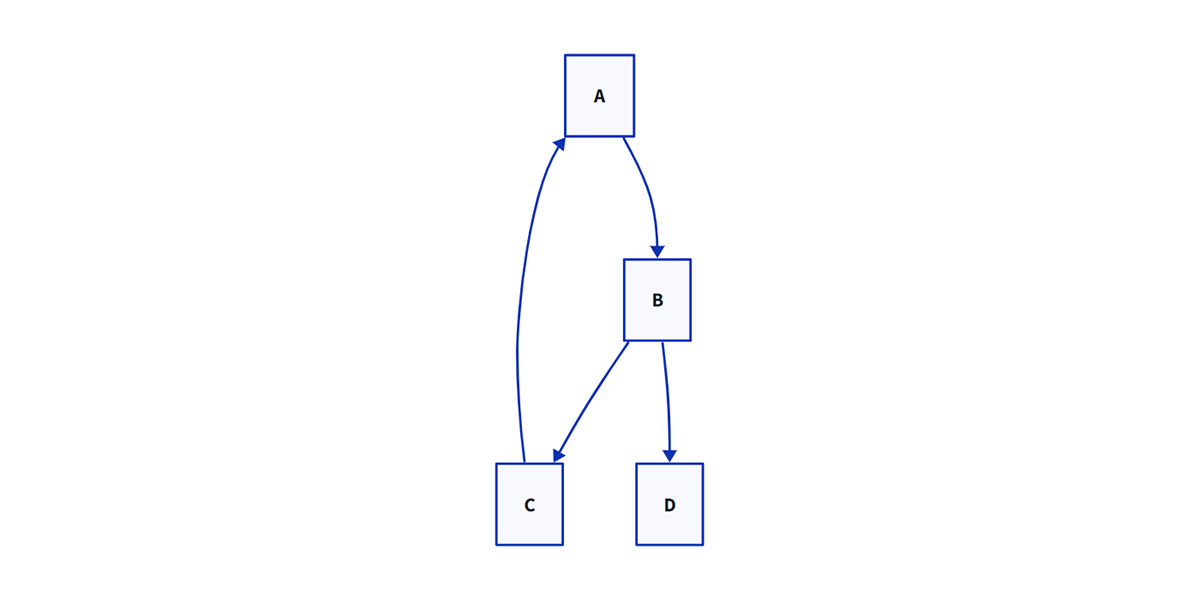

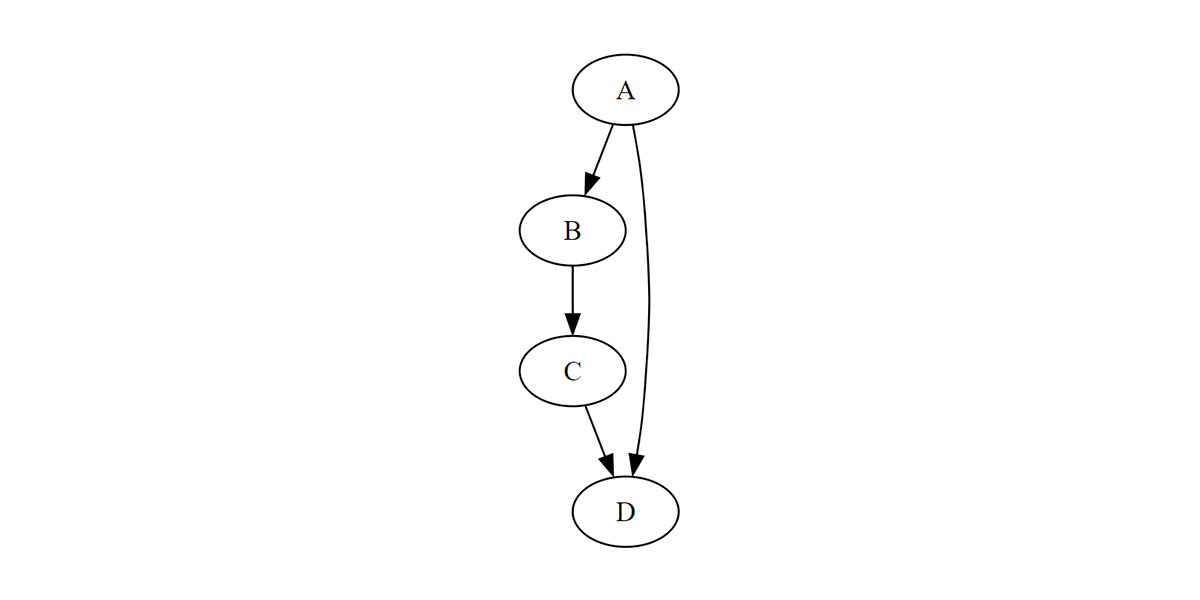

flowchart TD

Start --> A[Autentiser bruker]

A --> B{Autentisering vellykket?}

B -->|Ja| C[Søk data]

B -->|Nei| D[Vis feilmelding]

C --> E[Vis resultater]

D --> End[Slutt]

E --> End```mermaid

flowchart TD

Start --> A[Autentiser bruker]

A --> B{Autentisering vellykket?}

B -->|Ja| C[Søk data]

B -->|Nei| D[Vis feilmelding]

C --> E[Vis resultater]

D --> End[Slutt]

E --> End

Inline formel:

$a^2 + b^2 = c^2$Blokk formel:

$$

\int_{a}^{b} x^2 \, dx

$$<details>

<summary>Klikk for mer informasjon</summary>

Dette er mer detaljert informasjon om prosjektet.

</details>Klikk for mer informasjon

Dette er mer detaljert informasjon om prosjektet.:tada: :sparkles:🎉 ✨

Kode:

# Prosjektoversikt

Dette prosjektet handler om å utvikle en programvareløsning for IT-drift.

## Funksjoner

- [x] Brukerautentisering

- [ ] Datakryptering

## Kodeeksempel

```python

def main():

print("Hello, World!")graph TD;

A[Start] --> B{Valg};

B -->|Ja| C[Fortsett];

B -->|Nei| D[Stopp];

Pythagoras' teorem:

Klikk for mer informasjon

Dette er mer detaljert informasjon om prosjektet.For mer informasjon, kontakt meg.

🎉 Prosjektet er i gang!

**Resultat:**

# Prosjektoversikt

Dette prosjektet handler om å utvikle en programvareløsning for IT-drift.

## Funksjoner

- [x] Brukerautentisering

- [ ] Datakryptering

## Kodeeksempel

```python

def main():

print("Hello, World!")

graph TD;

A[Start] --> B{Valg};

B -->|Ja| C[Fortsett];

B -->|Nei| D[Stopp];

Pythagoras' teorem:

Klikk for mer informasjon

Dette er mer detaljert informasjon om prosjektet.For mer informasjon, kontakt meg.

🎉 Prosjektet er i gang!

Ved å bruke disse teknikkene og eksemplene kan du lage pene og forståelige Markdown-dokumenter som viser programmering, IT-drift, IT-sikkerhet, realfag og mer på GitHub. For ytterligere detaljer og spesifikke funksjoner, se Typora-dokumentasjonen for diagrammer med Markdown.

Jeg har sett på siden din og har noen forslag til forbedringer som kan gjøre den mer strukturert og lettere å lese. Her er en revidert versjon som inkluderer både koden og visualiseringen, og presenterer innholdet i en logisk rekkefølge.

Denne guiden dekker både grunnleggende og avanserte funksjoner i Markdown, inkludert bruk av diagrammer med Mermaid for å forbedre dokumentasjonen din på GitHub.

# Hovedoverskrift

## Underoverskrift

### Tredje nivå overskrift- Punkt 1

- Punkt 2

- Underpunkt

* Punkt 3

1. Første punkt

2. Andre punkt- Punkt 1

- Punkt 2

- Underpunkt

- Punkt 3

- Første punkt

- Andre punkt

[Lenketekst](https://www.eksempel.no)

`kodeeksempel`kodeeksempel

```python

def eksempel():

print("Hello, World!")```python

def eksempel():

print("Hello, World!")

| Kolonne 1 | Kolonne 2 |

|-----------|-----------|

| Rekkefølge 1 | Rekkefølge 2 |

| Rekkefølge 3 | Rekkefølge 4 || Kolonne 1 | Kolonne 2 |

|---|---|

| Rekkefølge 1 | Rekkefølge 2 |

| Rekkefølge 3 | Rekkefølge 4 |

- [x] Fullført oppgave

- [ ] Ufullført oppgave- Fullført oppgave

- Ufullført oppgave

Kode:

```mermaid

usecaseDiagram

actor Bruker

Bruker --> (Logge inn)

Bruker --> (Søke)

Bruker --> (Bestille)

Bruker --> (Betale)

(Logge inn) .> (Søke) : <<inkluderer>>

(Bestille) .> (Betale) : <<inkluderer>>```mermaid

usecaseDiagram

actor Bruker

Bruker --> (Logge inn)

Bruker --> (Søke)

Bruker --> (Bestille)

Bruker --> (Betale)

(Logge inn) .> (Søke) : <<inkluderer>>

(Bestille) .> (Betale) : <<inkluderer>>

Kode:

```mermaid

sequenceDiagram

participant Bruker

participant System

participant Database

Bruker->>System: Logg inn

System->>Database: Sjekk legitimasjon

Database-->>System: Returner status

System-->>Bruker: Vis resultat```mermaid

sequenceDiagram

participant Bruker

participant System

participant Database

Bruker->>System: Logg inn

System->>Database: Sjekk legitimasjon

Database-->>System: Returner status

System-->>Bruker: Vis resultat

Kode:

```mermaid

classDiagram

class Bruker {

- int id

- string navn

+ loggInn()

+ loggUt()

}

class System {

- Database database

+ autentiser()

+ søk()

}

class Database {

- string URL

+ query()

}

Bruker --> System: Bruker systemet

System --> Database: Spørring```mermaid

classDiagram

class Bruker {

- int id

- string navn

+ loggInn()

+ loggUt()

}

class System {

- Database database

+ autentiser()

+ søk()

}

class Database {

- string URL

+ query()

}

Bruker --> System: Bruker systemet

System --> Database: Spørring

Kode:

```mermaid

flowchart TD

Start --> A[Autentiser bruker]

A --> B{Autentisering vellykket?}

B -->|Ja| C[Søk data]

B -->|Nei| D[Vis feilmelding]

C --> E[Vis resultater]

D --> End[Slutt]

E --> End```mermaid

flowchart TD

Start --> A[Autentiser bruker]

A --> B{Autentisering vellykket?}

B -->|Ja| C[Søk data]

B -->|Nei| D[Vis feilmelding]

C --> E[Vis resultater]

D --> End[Slutt]

E --> End

Inline formel:

$a^2 + b^2 = c^2$Blokk formel:

$$

\int_{a}^{b} x^2 \, dx

$$<details>

<summary>Klikk for mer informasjon</summary>

Dette er mer detaljert informasjon om prosjektet.

</details>Klikk for mer informasjon

Dette er mer detaljert informasjon om prosjektet.:tada: :sparkles:🎉 ✨

Kode:

# Prosjektoversikt

Dette prosjektet handler om å utvikle en programvareløsning for IT-drift.

## Funksjoner

- [x] Brukerautentisering

- [ ] Datakryptering

## Kodeeksempel

```python

def main():

print("Hello, World!")graph TD;

A[Start] --> B{Valg};

B -->|Ja| C[Fortsett];

B -->|Nei| D[Stopp];

Pythagoras' teorem:

Klikk for mer informasjon

Dette er mer detaljert informasjon om prosjektet.For mer informasjon, kontakt meg.

🎉 Prosjektet er i gang!

**Resultat:**

# Prosjektoversikt

Dette prosjektet handler om å utvikle en programvareløsning for IT-drift.

## Funksjoner

- [x] Brukerautentisering

- [ ] Datakryptering

## Kodeeksempel

```python

def main():

print("Hello, World!")

graph TD;

A[Start] --> B{Valg};

B -->|Ja| C[Fortsett];

B -->|Nei| D[Stopp];

Pythagoras' teorem:

Klikk for mer informasjon

Dette er mer detaljert informasjon om prosjektet.For mer informasjon, kontakt meg.

🎉 Prosjektet er i gang!

Ved å bruke disse teknikkene og eksemplene kan du lage pene og forståelige Markdown-dokumenter som viser programmering, IT-drift, IT-sikkerhet, realfag og mer på GitHub. For ytterligere detaljer og spesifikke funksjoner, se Typora-dokumentasjonen for diagrammer med Markdown.

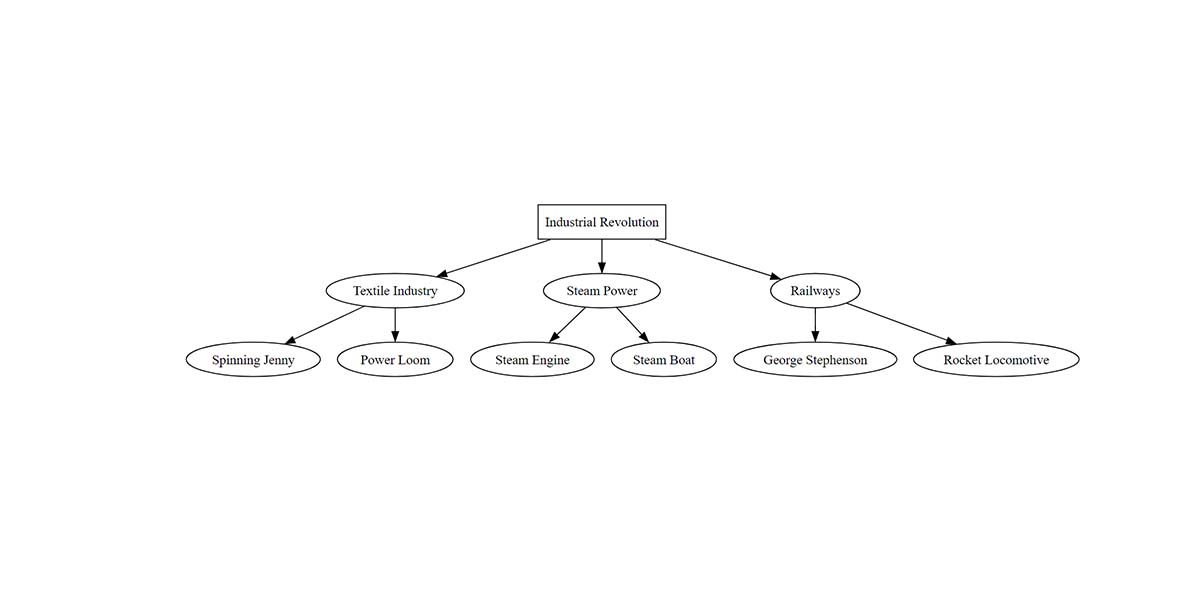

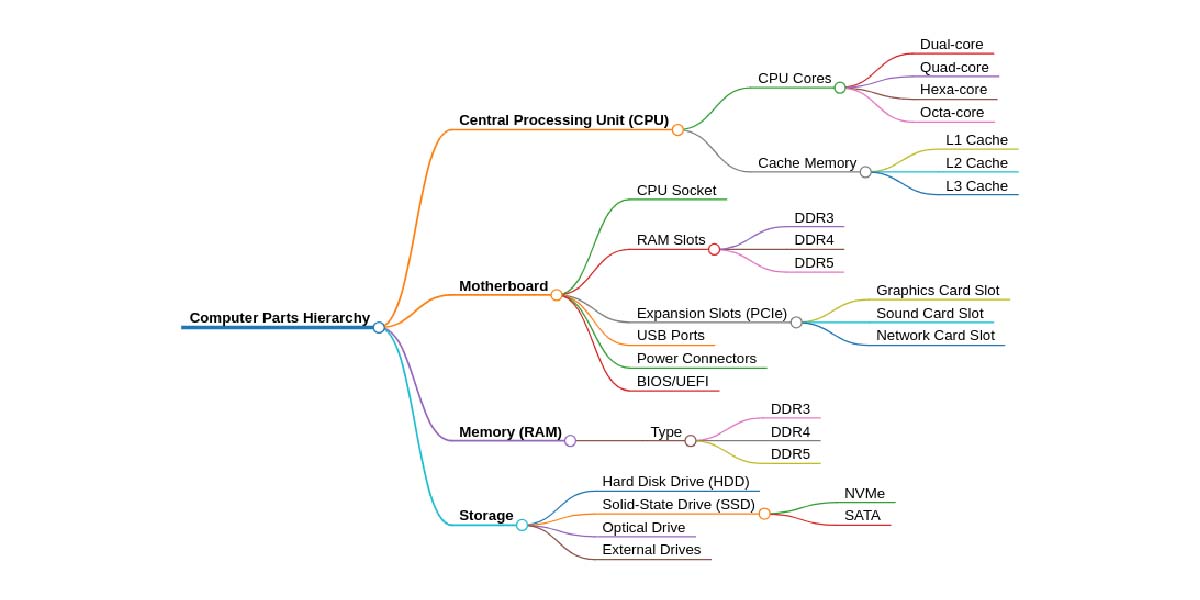

Her er noen eksempler på forskjellige diagramtyper som kan være mer innsiktsfulle for å presentere informasjonen:

Hvilken av disse diagramtypene vil du prøve for å presentere informasjonen om prestasjonsbasert lønn?

La oss vurdere intervallet der

Selv om

Her er en klar og tydelig prompt for hvordan AI skal formatere dokumentene dine på GitHub:

# Prompt for Formatting Documents in Markdown on GitHub

1. **Headings**: Use `#` for main headings, `##` for subheadings, and `###` for sub-subheadings.

Example:

```markdown

# Main Heading

## Subheading

### Sub-subheading-

Math Expressions: Use

$...$for inline math expressions and$$...$$for display math expressions.Example:

Inline math: $a^2 + b^2 = c^2$ Display math: $$ e^{i\pi} + 1 = 0 $$

-

Lists: Use

-or*for bullet points and1.for numbered lists.Example:

- Bullet point - Another bullet point 1. First item 2. Second item

-

Code Blocks: Use triple backticks (```) for code blocks and specify the language if needed.

Example:

```python def hello_world(): print("Hello, world!")

# Heading Some text. -

Examples and Equations: Clearly separate examples and equations, using headings and lists to organize them.

Example:

### Example 1 $-1 \cdot 3 = -3$ Explanation: A negative number multiplied by a positive number gives a negative result. ### Example 2 $-2 \cdot (-3) = +6$ Explanation: Two negative numbers multiplied together give a positive result.

-

Summary: Provide a summary section at the end of the document to reinforce key points.

Example:

## Summary - Positive times positive is positive. - Negative times negative is positive. - Positive times negative is negative.

Copy and paste this template into your GitHub Wiki pages to maintain a consistent and clear format for your documents.

# Formatting Documents in Markdown on GitHub

1. **Headings**: Use `#` for main, `##` for sub, and `###` for sub-sub headings.

2. **Math Expressions**: Use `$...$` for inline and `$$...$$` for display math.

3. **Lists**: Use `-` or `*` for bullets, `1.` for numbered lists.

4. **Code Blocks**: Use triple backticks (\`\`\`) for code, specify language if needed.

5. **Examples and Equations**: Separate with headings and lists.

6. **Summary**: Include key points at the end.

Example:

```markdown

### Example 1

$-1 \cdot 3 = -3$

### Summary

- Positive times positive is positive.

- Negative times negative is positive.

- Positive times negative is negative.

+++

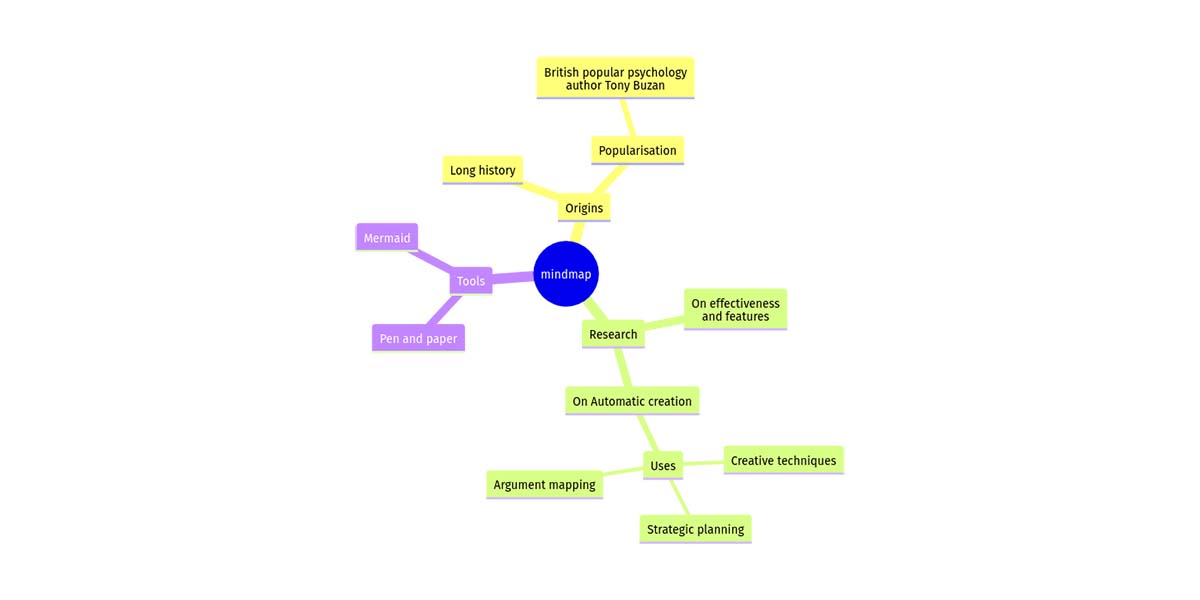

```mermaid

mindmap

root((Uke 3: Identitets- og tilgangsstyring))

Identitetsadministrasjon

Opprettelse, lagring, modifisering og sletting av brukerkontoer

Brukerlivssyklushåndtering

Gruppe- og rollebasert tilgangsstyring

Autentisering

Ulike faktorer

Noe du vet

Passord

PIN

Noe du har

Token

Smartkort

Noe du er

Biometri

Typer autentisering

Lokal

Føderert

Enkeltpålogging (SSO)

Multifaktorautentisering (MFA)

Fordeler

Ulemper

Ulike implementeringer

Autorisasjon

Tilgangskontrollmodeller

DAC

MAC

RBAC

ABAC

Prinsippet om minste privilegium

Identitetsstyring og administrasjon (IGA)

Tilgangsforespørsler

Godkjenninger

Revisjoner

Privilegert tilgangsstyring (PAM)

Identitetsføderasjon og provisjonering

Identitetsbeskyttelse

Trusler

Identitetstyveri

Phishing

Kontoovertakelse

Beste praksis

Sterke passord

MFA

Sikkerhetsbevissthet

Verktøy

Passordadministratorer

Identitetsovervåking

Personvernregler

GDPR

+++

+++

mindmap

root((Uke 2: Nettverkssikkerhet og Forsvarsstrategier))

Avanserte nettverkssikkerhetskonsepter

Stateful inspection

En brannmurteknologi som sporer tilstanden til nettverksforbindelser

Deep packet inspection (DPI)

En brannmurteknologi som analyserer innholdet i datapakker

DDoS-mitigering

Teknikker for å beskytte mot og håndtere DDoS-angrep

Security Operations Center (SOC)

SOC-modeller

In-house

Managed

Hybrid

Roller i et SOC

Sikkerhetsanalytiker

Hendelseshåndterer

Trusseljeger

SOC-prosesser

Hendelseshåndtering

Trusselanalyse

Sårbarhetshåndtering

SIEM og logghåndtering

SIEM-arkitektur

Logginnsamling

Normalisering

Korrelasjon

Varsling

Rapportering

SIEM-verktøy

Splunk

IBM QRadar

Elasticsearch

Logghåndtering

Logginspeksjon

Rotering

Oppbevaring

Sikkerhet

Nettverksovervåking og trusseldeteksjon

Pakkeanalyse

Bruk av Wireshark eller lignende verktøy

Flytanalyse

NetFlow

IPFIX

Trusselintelligens

Bruk av trusselinformasjon for å forbedre deteksjonen

Sikker nettverksarkitektur

Defense in depth

Flere lag med sikkerhetskontroller

Nettverkssegmentering

Oppdeling av nettverket i mindre soner

DMZ

Demilitarisert sone mellom internt og eksternt nettverk

NAT (Network Address Translation)

Oversettelse av IP-adresser

Port forwarding

Videresending av trafikk til spesifikke enheter eller tjenester

Brannmur og VPN-konfigurasjon

Brannmurtyper

Pakkefilter

Stateful inspection

Proxy

Next-generation

Brannmurregler

Tillat/blokker trafikk basert på kilde/destinasjon, port og protokoll

VPN-protokoller

IPsec

SSL/TLS

OpenVPN

VPN-topologier

Site-to-site

Remote access

+++

+++

mindmap

root((Uke 1: Introduksjon til Cybersikkerhet og Grunnleggende Konsepter))

Grunnleggende cybersikkerhetskonsepter

CIA-triaden

Konfidensialitet

Integritet

Tilgjengelighet

Trusselaktører

Hackere

Hacktivister

Statlige aktører

Innsidere

Cyberkriminelle

Angrepsvektorer

Nettverk

E-post

Webapplikasjoner

Sosiale medier

Fysisk tilgang

Sosial manipulasjon

Phishing

Spear Phishing

Vishing

Smishing

Tailgating

Nettverkssikkerhet

OSI-modellen

7 lag

Applikasjon

Presentasjon

Sesjon

Transport

Nettverk

Datalink

Fysisk

TCP/IP-modellen

4 lag

Applikasjon

Transport

Internett

Nettverksgrensesnitt

Brannmurer

Pakkefilter

Stateful inspection

Proxy

Next-generation

VPN

Typer

Site-to-site

Remote access

Protokoller

IPsec

SSL/TLS

OpenVPN

IDS/IPS

Signaturbasert deteksjon

Anomalibasert deteksjon

Nettverkssegmentering

Oppdeling av nettverket i mindre soner

Sikkerhetspolicyer og prosedyrer

Typer policyer

Akseptabel bruk

Passordpolicy

Hendelseshåndtering

Oppdatering av programvare

Risikoanalyse

Identifisering

Vurdering

Håndtering av risikoer

Compliance

Overholdelse av lover

Forskrifter

Standarder

Kryptografi

Symmetrisk kryptering

Bruker samme nøkkel for kryptering og dekryptering

Asymmetrisk kryptering

Bruker et nøkkelpar

Offentlig nøkkel

Privat nøkkel

Hashing

Enveisfunksjon for å verifisere dataintegritet

Digitale signaturer

Verifiserer avsenderens identitet

Sikrer at data ikke har blitt endret

Endepunktsikkerhet

Antivirus og anti-malware

Oppdager og fjerner skadelig kode

EDR (Endpoint Detection and Response)

Overvåker endepunkter for mistenkelig aktivitet

Gir mulighet for rask respons

DLP (Data Loss Prevention)

Hindrer uautorisert overføring av sensitive data

Mobil sikkerhet

Sikkerhetstiltak for å beskytte mobile enheter mot trusler

+++

+++

mindmap

root((Uke 1: Introduksjon til Cybersikkerhet og Grunnleggende Konsepter))

Grunnleggende cybersikkerhetskonsepter

CIA-triaden

Konfidensialitet

Integritet

Tilgjengelighet

Trusselaktører

Hackere

Hacktivister

Statlige aktører

Innsidere

Cyberkriminelle

Angrepsvektorer

Nettverk

E-post

Webapplikasjoner

Sosiale medier

Fysisk tilgang

Sosial manipulasjon

Phishing

Spear Phishing

Vishing

Smishing

Tailgating

Nettverkssikkerhet

OSI-modellen

7 lag (applikasjon, presentasjon, sesjon, transport, nettverk, datalink, fysisk)

TCP/IP-modellen

4 lag (applikasjon, transport, internett, nettverksgrensesnitt)

Brannmurer

Pakkefilter

Stateful inspection

Proxy

Next-generation

VPN

Typer (site-to-site, remote access)

Protokoller (IPsec, SSL/TLS, OpenVPN)

IDS/IPS

Signaturbasert deteksjon

Anomalibasert deteksjon

Nettverkssegmentering

Oppdeling av nettverket i mindre soner

Sikkerhetspolicyer og prosedyrer

Typer policyer

Akseptabel bruk

Passordpolicy

Hendelseshåndtering

Oppdatering av programvare

Risikoanalyse

Identifisering

Vurdering

Håndtering av risikoer

Compliance

Overholdelse av lover

Forskrifter

Standarder

Kryptografi

Symmetrisk kryptering

AES

DES

3DES

Asymmetrisk kryptering

RSA

ECC

Hashing

SHA-256

MD5

Digitale signaturer

RSA

DSA

Endepunktsikkerhet

Antivirus og anti-malware

Oppdager og fjerner skadelig kode

EDR (Endpoint Detection and Response)

Overvåker endepunkter for mistenkelig aktivitet

DLP (Data Loss Prevention)

Hindrer uautorisert overføring av sensitive data

Mobil sikkerhet

Sikkerhetstiltak for mobile enheter

HEI

mindmap

root((Uke 2: Nettverkssikkerhet og Forsvarsstrategier))

Avanserte brannmurkonfigurasjoner

Stateful inspection

Deep packet inspection (DPI)

Application-layer gateways (ALG)

IDS/IPS

Signaturbasert deteksjon

Anomalibasert deteksjon

Tuning av IDS/IPS

DDoS-angrep

Typer

Volumetrisk

Protokollbasert

Applikasjonslag

Mitigering

Blackholing

Rate limiting

Scrubbing

Nettverksovervåking og trusseldeteksjon

Wireshark (pakkeanalyse)

NetFlow/IPFIX (flytanalyse)

Trusselintelligens

Sikker nettverksarkitektur

Defense in depth

Nettverkssegmentering

DMZ

NAT

Port forwarding

Brannmur og VPN-konfigurasjon

Brannmurtyper

Pakkefilter

Stateful inspection

Proxy

Next-generation

VPN-protokoller

IPsec

SSL/TLS

OpenVPN

SIEM og logghåndtering

SIEM-arkitektur

Logginnsamling

Normalisering

Korrelasjon

Varsling

Rapportering

SIEM-verktøy

Splunk

IBM QRadar

Elasticsearch

Logghåndtering

Logginspeksjon

Rotering

Oppbevaring

Sikkerhet

mindmap

root((Uke 3: Identitets- og tilgangsstyring))

Identitetsadministrasjon

Opprettelse, lagring, modifisering og sletting av brukerkontoer

Brukerlivssyklushåndtering

Gruppe- og rollebasert tilgangsstyring

Autentisering

Ulike faktorer

Noe du vet (passord, PIN)

Noe du har (token, smartkort)

Noe du er (biometri)

Typer autentisering

Lokal

Føderert

Enkeltpålogging (SSO)

Multifaktorautentisering (MFA)

Fordeler

Ulemper

Ulike implementeringer

Autorisasjon

Tilgangskontrollmodeller

DAC

MAC

RBAC

ABAC

Prinsippet om minste privilegium

Identitetsstyring og administrasjon (IGA)

Tilgangsforespørsler

Godkjenninger

Revisjoner

Privilegert tilgangsstyring (PAM)

Identitetsføderasjon og provisjonering

Identitetsbeskyttelse

Trusler

Identitetstyveri

Phishing

Kontoovertakelse

Beste praksis

Sterke passord

MFA

Sikkerhetsbevissthet

Verktøy

Passordadministratorer

Identitetsovervåking

Personvernregler

GDPR

mindmap

root((Uke 4: Hendelsesrespons og -håndtering))

Hendelsesrespons-livssyklusen

Forberedelse

Identifisering

Inneslutning

Utryddelse

Gjenoppretting

Lærdom

Deteksjon og analyse

Metoder

Signaturbasert

Anomalibasert

Heuristisk

Behavior-basert

Verktøy

SIEM

IDS IPS

EDR

Nettverksovervåking

Indikatorer på kompromittering IOC

Trusselintelligens

Inneslutning, utryddelse og gjenoppretting

Strategier

Isolering

Blokkering

Deaktivering

Endring av konfigurasjoner

Utryddelse

Fjerning av malware

Ondsinnede filer

Rengjøring av register

Gjenoppretting

Datagjenoppretting

Patching

Hardening

Testing

Dokumentasjon

Hendelseslogg

Bevislogg

Kommunikasjonslogg

Lærdomsrapport

Trusselintelligens og trusseljakt

Typer trusselintelligens

Taktisk

Operasjonell

Strategisk

Kilder

OSINT

Kommersielle feeds

ISAO-er

Trusseljakt

Hypotesetesting

Datainnsamling

Analyse

Jakt på IOC-er

Digital etterforskning og malware-analyse

Digital etterforskning

Prinsipper

Prosess

Verktøy

Malware-analyse

Typer

Statisk analyse

Dynamisk analyse

Verktøy

Hendelseshåndteringssystemer

Typer

Ticketing

Workflow

SOAR

Funksjoner og fordeler

+++ +++

mindmap

root((Effektive feilsøkingsteknikker))

Isolering av problemet

Identifiser det spesifikke problemet du prøver å løse

Innsamling av informasjon

Samle inn relevant informasjon om problemet

Logger

Konfigurasjonsfiler

Systeminformasjon

Analyse av data

Analyser informasjonen for å identifisere mulige årsaker

Hypotesetesting

Formuler hypoteser om årsaken til problemet

Test hypotesene systematisk

Implementering av løsninger

Identifiser årsaken

Implementer passende løsninger

Verifisering

Test løsningen

Sikre at problemet er løst

Dokumentasjon

Dokumenter feilsøkingsprosessen

Lag fremtidig referanse

+++