Azure Security vol 01 - itnett/FTD02H-N GitHub Wiki

Azure Security vol 01

Innhold

- Grunnleggende sikkerhet i Azure

- Sikring av identiteter i Azure

- Sikring av Azure ressurser

- Nettverkssikkerhet: Brannmur, WAF, og DDoS-beskyttelse

- Sikring av databehandlingsressurser: Azure Bastion, Kubernetes, og Azure App Service

- Sikring av data i Azure Storage-kontoer: Azure Key Vault

- Implementering av god sikkerhetshygiene: Microsoft Defender for Cloud og Defender CSPM

- Sikkerhetsovervåking for Azure-ressurser: Microsoft Defender for Cloud planer

- Avansert sikkerhet og drift

- Tillegg

Grunnleggende sikkerhet i Azure

Cybersecurity som et uendelig spill

Cybersecurity handler om kontinuerlig forbedring og tilpasning til nye trusler og teknologier. Det er ikke en slutt, men en pågående prosess for å beskytte informasjon og systemer.

Ressurser:

Modellen for delt ansvar

Azure følger en modell der sikkerhetsansvaret deles mellom skytjenesteleverandøren (Microsoft) og kunden. Denne modellen definerer hvem som er ansvarlig for hva i sikkerhetskonfigurasjonen.

Ressurser:

Azure sikkerhetstjenester

Azure tilbyr en rekke tjenester for å sikre dine ressurser, inkludert Azure Security Center, Azure Sentinel, og Azure DDoS Protection.

Ressurser:

Trussellandskapet

Forståelsen av trussellandskapet er avgjørende for å kunne beskytte mot de mest relevante truslene. Dette inkluderer trusler fra cyberkriminelle, nasjonalstater, og interne trusler.

Ressurser:

Utfordringer med sikkerhet i skyen

Sikkerhet i skyen innebærer spesifikke utfordringer som dataintegritet, tilgangskontroll, og samsvar med lover og forskrifter.

Ressurser:

- Top Threats to Cloud Computing Here is the mind map structure I'm going to use:

mindmap

root((Data Security Risks))

Data Breaches

Misconfiguration and Inadequate Change Control

Lack of Cloud Security Architecture and Strategy

Insufficient Identity, Credential, Access and Key Management

Account Hijacking

Insider Threats

Insecure Interfaces and APIs

Weak Control Plane

Limited Cloud Usage Visibility

Abuse and Nefarious Use of Cloud Services

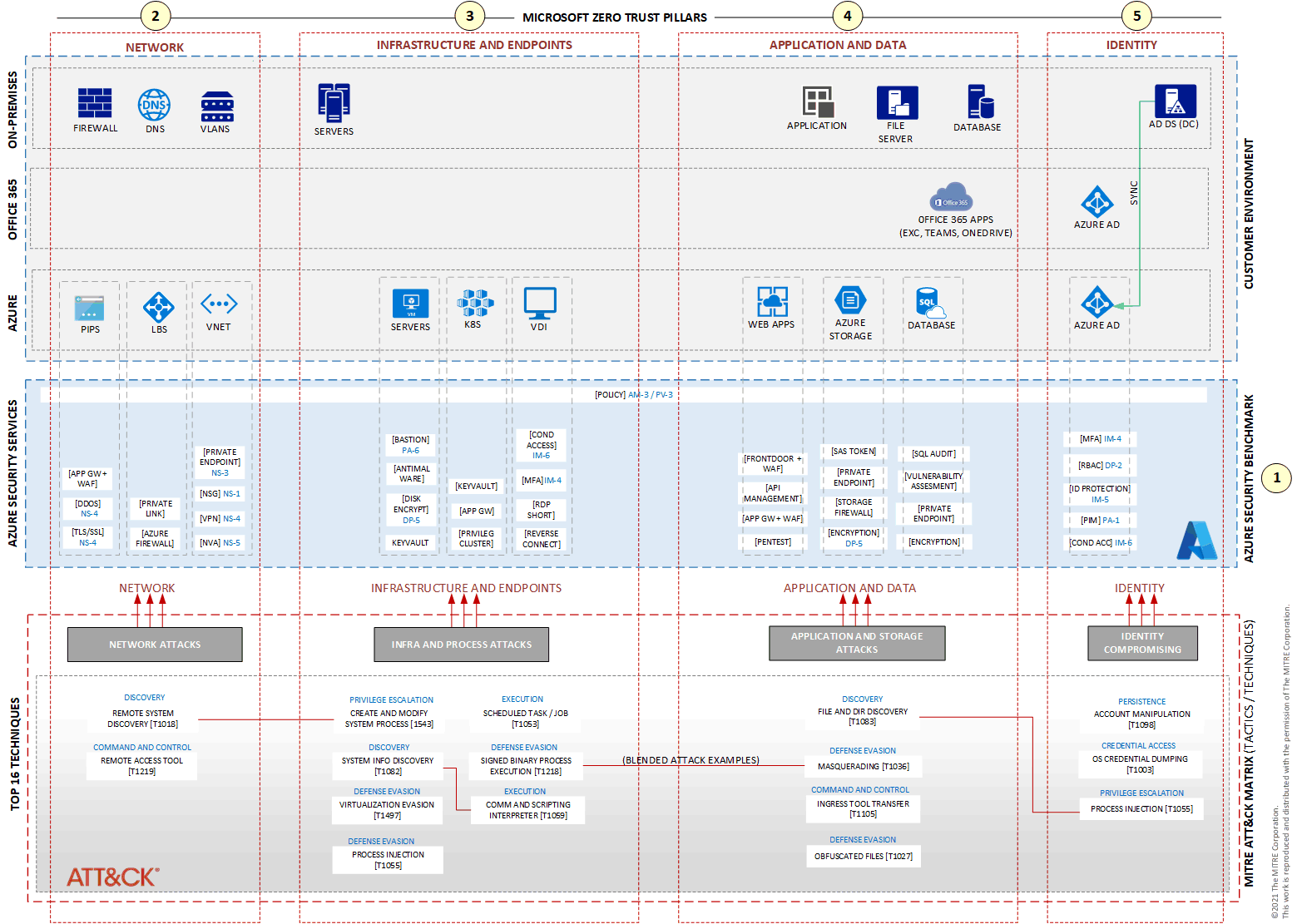

Zero Trust sikkerhetsmodellen

Zero Trust-modellen innebærer at ingen enheter, enten de er innenfor eller utenfor organisasjonens nettverk, stoles på per definisjon. Alt må verifiseres før tilgang gis.

Ressurser:

mindmap

root((Zero Trust Model))

Perimeter Security

User Authentication

Device Security

Application Security

Data Security

Network Security

Monitoring & Logging

Forsvar i dybden

Defense in depth er en strategi som bruker flere lag med sikkerhetstiltak for å beskytte mot trusler. Dette inkluderer brannmurer, antivirussystemer, og tilgangskontrollmekanismer.

Ressurser:

Disse emnene gir en god grunnleggende forståelse av sikkerhet i Azure. For mer detaljert læring, kan du besøke de angitte lenkene og utforske Microsofts omfattende dokumentasjon og ressurser.

Sikring av identiteter i Azure

De fire pilarene for identitet

Sikring av identiteter er en kritisk del av sikkerheten i Azure. De fire pilarene for identitet inkluderer:

- Administrasjon av identitet og tilgang

- Autentisering

- Overvåking og respons

- Styring

Ressurser:

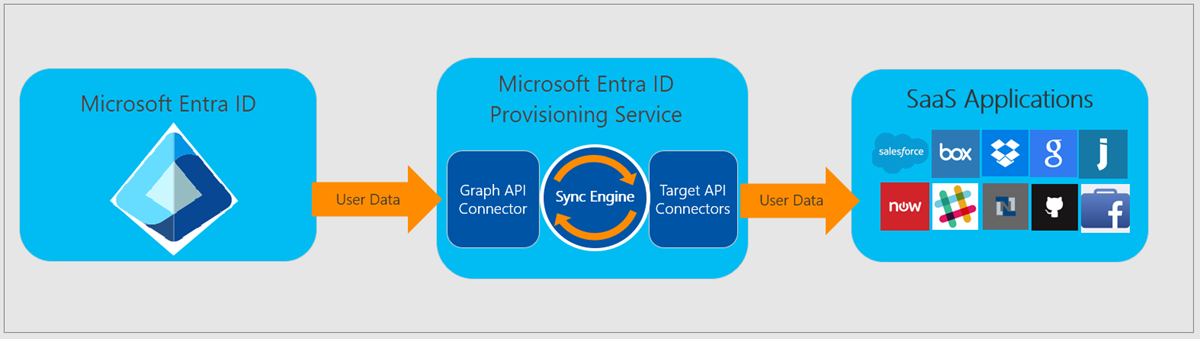

Azure Active Directory (AAD)

Azure Active Directory er Microsofts skybaserte identitets- og tilgangsstyringstjeneste, som gir enkel pålogging og multifaktorautentisering for å sikre brukere og applikasjoner.

Ressurser:

Sikring av Azure ressurser

Implementering av nettverkssikkerhet i Azure: Brannmur, WAF og DDoS-beskyttelse

Azure tilbyr flere tjenester for å sikre nettverksressursene dine:

- Azure Firewall: En administrert skybasert nettverksbeskyttelse.

- Web Application Firewall (WAF): Beskytter webapplikasjoner mot vanlige trusler.

- DDoS Protection: Forsvarer mot distribuert denial-of-service (DDoS) angrep.

Ressurser:

Sikring av databehandlingsressurser i Azure: Azure Bastion, Kubernetes og Azure App Service

- Azure Bastion: Gir sikker og sømløs RDP- og SSH-tilgang til virtuelle maskiner.

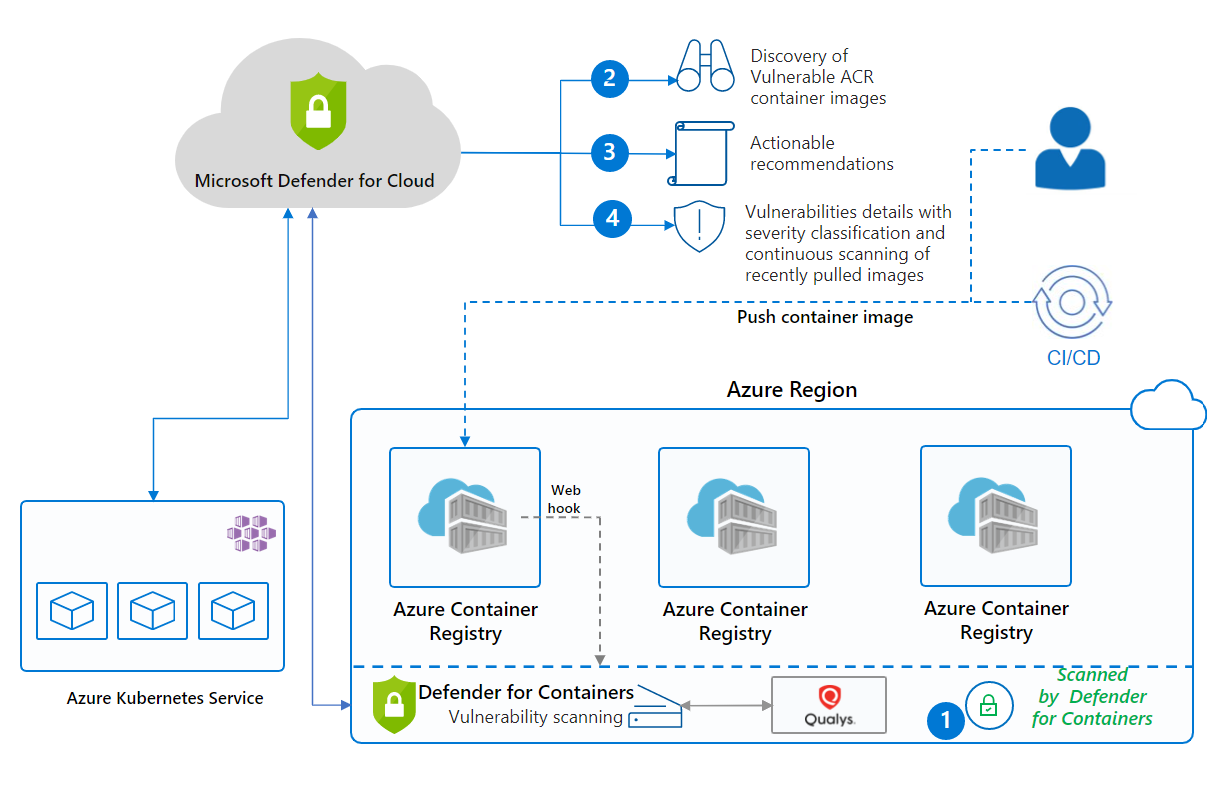

- Azure Kubernetes Service (AKS): Administrert Kubernetes for å distribuere og administrere beholdere.

- Azure App Service: Vertstjeneste for webapper, mobilapper og API-er.

Ressurser:

Sikring av data i Azure Storage-kontoer: Azure Key Vault

Azure Key Vault hjelper til med å beskytte kryptografiske nøkler og hemmeligheter brukt av skyapplikasjoner og -tjenester.

Ressurser:

Implementering av god sikkerhetshygiene: Microsoft Defender for Cloud og Defender CSPM

- Microsoft Defender for Cloud: Hjelper med å forhindre, oppdage og svare på trusler med økt synlighet og kontroll over sikkerheten til Azure-ressurser.

- Cloud Security Posture Management (CSPM): Automatiserer sikkerhetsstyring og gir kontinuerlig samsvar.

Ressurser:

Sikkerhetsovervåking for Azure-ressurser: Microsoft Defender for Cloud planer

Microsoft Defender for Cloud tilbyr ulike planer for å overvåke og sikre dine Azure-ressurser.

Ressurser:

Disse emnene dekker de neste stegene i sikringen av identiteter og ressurser i Azure. For mer informasjon og dypere læring, kan du følge de angitte lenkene.

Avansert sikkerhet og drift

Sikkerhetsoperasjoner og respons: Microsoft Sentinel

Microsoft Sentinel er en skybasert SIEM (Security Information and Event Management) og SOAR (Security Orchestration Automated Response) løsning som gir intelligent sikkerhetsanalyse og trusselforebygging på tvers av hele bedriften din.

Ressurser:

Revisjon og loggdata: Azure Monitor

Azure Monitor hjelper deg med å maksimere tilgjengeligheten og ytelsen til dine applikasjoner og tjenester ved å levere en omfattende løsning for innsamling, analyse og handling på telemetridata fra skyen og lokale miljøer.

Ressurser:

Viktigheten av styring: Azure Policy og Azure Blueprints

- Azure Policy: Brukes til å opprette, tildele og administrere policyer som håndhever regler og effekter for ressursene dine.

- Azure Blueprints: Hjelper med å definere et sett av ressurser som skal brukes sammen, slik at du kan oppfylle utviklings- og samsvarsstandarder.

Ressurser:

DevSecOps: Microsoft Defender for DevOps

DevSecOps integrerer sikkerhetstesting og implementering av beste praksis i utviklings- og leveringsprosessene for programvare, slik at sikkerhet blir en integrert del av DevOps.

Ressurser:

Tillegg

Sette opp Azure CLI på din maskin

Azure Command-Line Interface (CLI) er et sett med kommandolinjeverktøy for å administrere Azure-ressurser. CLI støtter scripting for automatisering av arbeidsflyter.

Ressurser:

Disse temaene dekker avansert sikkerhet og drift i Azure, samt gir en guide for å komme i gang med Azure CLI. For dypere innsikt og flere detaljer, kan du besøke de oppgitte lenkene.

Sikring av identiteter i Azure

De fire pilarene for identitet

Sikring av identiteter er en kritisk del av sikkerheten i Azure. De fire pilarene for identitet inkluderer:

- Administrasjon av identitet og tilgang

- Autentisering

- Overvåking og respons

- Styring

Ressurser:

Azure Active Directory (AAD)

Azure Active Directory er Microsofts skybaserte identitets- og tilgangsstyringstjeneste, som gir enkel pålogging og multifaktorautentisering for å sikre brukere og applikasjoner.

Ressurser:

Sikring av Azure ressurser

Implementering av nettverkssikkerhet i Azure: Brannmur, WAF og DDoS-beskyttelse

Azure tilbyr flere tjenester for å sikre nettverksressursene dine:

- Azure Firewall: En administrert skybasert nettverksbeskyttelse.

- Web Application Firewall (WAF): Beskytter webapplikasjoner mot vanlige trusler.

- DDoS Protection: Forsvarer mot distribuert denial-of-service (DDoS) angrep.

Ressurser:

Sikring av databehandlingsressurser i Azure: Azure Bastion, Kubernetes og Azure App Service

- Azure Bastion: Gir sikker og sømløs RDP- og SSH-tilgang til virtuelle maskiner.

- Azure Kubernetes Service (AKS): Administrert Kubernetes for å distribuere og administrere beholdere.

- Azure App Service: Vertstjeneste for webapper, mobilapper og API-er.

Ressurser:

Sikring av data i Azure Storage-kontoer: Azure Key Vault

Azure Key Vault hjelper til med å beskytte kryptografiske nøkler og hemmeligheter brukt av skyapplikasjoner og -tjenester.

Ressurser:

Implementering av god sikkerhetshygiene: Microsoft Defender for Cloud og Defender CSPM

- Microsoft Defender for Cloud: Hjelper med å forhindre, oppdage og svare på trusler med økt synlighet og kontroll over sikkerheten til Azure-ressurser.

- Cloud Security Posture Management (CSPM): Automatiserer sikkerhetsstyring og gir kontinuerlig samsvar.

Ressurser:

Sikkerhetsovervåking for Azure-ressurser: Microsoft Defender for Cloud planer

Microsoft Defender for Cloud tilbyr ulike planer for å overvåke og sikre dine Azure-ressurser.

Ressurser:

Disse emnene dekker de neste stegene i sikringen av identiteter og ressurser i Azure. For mer informasjon og dypere læring, kan du følge de angitte lenkene.

Avansert sikkerhet og drift

Sikkerhetsoperasjoner og respons: Microsoft Sentinel

Microsoft Sentinel er en skybasert SIEM (Security Information and Event Management) og SOAR (Security Orchestration Automated Response) løsning som gir intelligent sikkerhetsanalyse og trusselforebygging på tvers av hele bedriften din.

Ressurser:

Revisjon og loggdata: Azure Monitor

Azure Monitor hjelper deg med å maksimere tilgjengeligheten og ytelsen til dine applikasjoner og tjenester ved å levere en omfattende løsning for innsamling, analyse og handling på telemetridata fra skyen og lokale miljøer.

Ressurser:

Viktigheten av styring: Azure Policy og Azure Blueprints

- Azure Policy: Brukes til å opprette, tildele og administrere policyer som håndhever regler og effekter for ressursene dine.

- Azure Blueprints: Hjelper med å definere et sett av ressurser som skal brukes sammen, slik at du kan oppfylle utviklings- og samsvarsstandarder.

Ressurser:

DevSecOps: Microsoft Defender for DevOps

DevSecOps integrerer sikkerhetstesting og implementering av beste praksis i utviklings- og leveringsprosessene for programvare, slik at sikkerhet blir en integrert del av DevOps.

Ressurser:

Tillegg

Sette opp Azure CLI på din maskin

Azure Command-Line Interface (CLI) er et sett med kommandolinjeverktøy for å administrere Azure-ressurser. CLI støtter scripting for automatisering av arbeidsflyter.

Ressurser:

Disse temaene dekker avansert sikkerhet og drift i Azure, samt gir en guide for å komme i gang med Azure CLI. For dypere innsikt og flere detaljer, kan du besøke de oppgitte lenkene.

La oss utforske hver av de nye overemner og underemner som foreslått:

Sikkerhetsarkitektur og design

Prinsipper for sikker design

- Minst privilegium: Begrens tilgangen til bare det som er nødvendig for å utføre en oppgave.

- Defense in depth: Bruk flere lag med sikkerhet for å beskytte data.

- Fail-safe defaults: Standardinnstillinger skal alltid være sikre.

Ressurser:

Sikkerhetsarkitekturmodeller

- SABSA (Sherwood Applied Business Security Architecture): En metode for utvikling av risiko-styrte sikkerhetsarkitekturer.

- TOGAF (The Open Group Architecture Framework): En ramme for virksomhetsarkitektur som inkluderer sikkerhet som en integrert komponent.

- Zachman Framework: Et rammeverk for virksomhetsarkitektur som bidrar til å organisere sikkerhetsarkitektur.

Ressurser:

Sikkerhetsmønstre

- Gateway Pattern: Bruk av gateways for å kontrollere tilgang til tjenester.

- Secure Session Management: Mønstre for sikker håndtering av brukerøkter.

- Exception Management: Sikre at applikasjoner håndterer unntak på en sikker måte.

Ressurser:

Sikkerhet i hybride miljøer

Integrasjon av on-premise og cloud-sikkerhet

- Hybrid Cloud Security Best Practices: Veiledninger for å integrere sikkerhet på tvers av lokale og skybaserte miljøer.

- Secure Connectivity: Sikker tilkobling mellom on-premise nettverk og Azure.

Ressurser:

Hybrid identitetshåndtering

- Azure AD Connect: Synkronisering av lokale identiteter med Azure AD.

- Hybrid Authentication: Metoder for autentisering i hybride miljøer.

Ressurser:

Sikkerhetsutfordringer i hybride miljøer

- Data Protection: Beskyttelse av data som flyter mellom lokale og skybaserte systemer.

- Compliance: Sikre at både on-premise og cloud-miljøer overholder regelverk og standarder.

Ressurser:

Automatisering av sikkerhet

Automatisert trusselrespons

- SOAR (Security Orchestration, Automation, and Response): Automatisering av sikkerhetsoperasjoner for rask respons på trusler.

- Playbooks: Automatiserte arbeidsflyter for å håndtere vanlige sikkerhetstrusler.

Ressurser:

Sikkerhetsorchestration

- Integration of Security Tools: Hvordan integrere ulike sikkerhetsverktøy for bedre samarbeid.

- Automation Workflows: Skape automatiserte arbeidsflyter for sikkerhetsoperasjoner.

Ressurser:

Infrastructure as Code (IaC)

- Security in IaC: Sikre at infrastruktur som kode inkluderer sikkerhetskonfigurasjoner.

- IaC Tools: Bruk av verktøy som Terraform og ARM templates for å automatisere sikker infrastruktur.

Ressurser:

Compliance og reguleringer

GDPR og skyen

- GDPR Compliance in Azure: Hvordan sikre at dine Azure-løsninger er i samsvar med GDPR.

- Data Protection Impact Assessments (DPIAs): Vurdering av risikoer knyttet til personvern.

Ressurser:

ISO/IEC 27001

- Implementing ISO/IEC 27001 in Azure: Hvordan implementere denne sikkerhetsstandarden i Azure.

- Certification Process: Prosessen for å oppnå ISO/IEC 27001-sertifisering.

Ressurser:

Bransjespesifikke reguleringer

- PCI DSS for betalingsindustrien: Sikre at betalingsløsninger i Azure overholder PCI DSS.

- HIPAA for helsesektoren: Implementering av helsepersonvernregler i Azure.

Ressurser:

Sikkerhet for spesifikke industrivertikaler

Finanssektoren

- Security Challenges in Finance: Unike sikkerhetsutfordringer i finanssektoren.

- Regulatory Compliance: Overholdelse av finansreguleringer som SOX og Basel II.

Ressurser:

Helsevesenet

- Protecting Health Information: Sikring av helseinformasjon i skyen.

- Compliance with HIPAA: Implementering av HIPAA-krav i Azure.

Ressurser:

Energisektoren

- Security for Critical Infrastructure: Sikring av kritisk infrastruktur og SCADA-systemer.

- Regulatory Requirements: Overholdelse av reguleringer som NERC CIP.

Ressurser:

Disse emnene gir en omfattende dekning av avansert sikkerhet og drift i Azure, samt spesifikke sikkerhetsutfordringer og løsninger for ulike industrivertikaler. For ytterligere informasjon og dypere læring, kan du utforske de oppgitte ressursene.

Her er noen flere emner og underemner som kan være relevante å dekke for å få en enda mer omfattende forståelse av Azure sikkerhet:

Nye Overemner:

- Sikkerhet for applikasjoner

- Trusselmodellering og risikoanalyse

- Sikkerhetskopiering og katastrofegjenoppretting

- Incident Response og hendelseshåndtering

Nye Underemner:

Sikkerhet for applikasjoner

Sikre DevOps (DevSecOps)

- Secure Development Lifecycle (SDL): Integrering av sikkerhet i hele utviklingssyklusen.

- Automated Security Testing: Automatisering av sikkerhetstester i CI/CD-pipelines.

Ressurser:

Applikasjonssikkerhet for webapplikasjoner

- OWASP Top Ten: De vanligste sårbarhetene for webapplikasjoner.

- Secure Coding Practices: Beste praksis for sikker kodeutvikling.

Ressurser:

API-sikkerhet

- Securing APIs: Beskyttelse av APIer mot vanlige sårbarheter.

- OAuth 2.0 og OpenID Connect: Moderne autentiserings- og autorisasjonsprotokoller.

Ressurser:

Trusselmodellering og risikoanalyse

Trusselmodellering

- STRIDE Model: Identifikasjon av sikkerhetstrusler ved bruk av STRIDE (Spoofing, Tampering, Repudiation, Information Disclosure, Denial of Service, Elevation of Privilege).

- MITRE ATT&CK: Rammeverk for å beskrive de ulike taktikkene og teknikkene som brukes av trusselaktører.

Ressurser:

Risikoanalyse

- Qualitative vs. Quantitative Risk Analysis: Ulike metoder for å analysere risiko.

- Risk Assessment Frameworks: Rammeverk som FAIR (Factor Analysis of Information Risk).

Ressurser:

Sikkerhetskopiering og katastrofegjenoppretting

Backup Strategies

- Backup Best Practices: Strategier for sikkerhetskopiering av data.

- Azure Backup Service: Bruk av Azure Backup for å beskytte data.

Ressurser:

Disaster Recovery

- Business Continuity Planning: Planlegging for kontinuitet i virksomheten under og etter en katastrofe.

- Azure Site Recovery: Bruk av Azure Site Recovery for å sikre katastrofegjenoppretting.

Ressurser:

Incident Response og hendelseshåndtering

Incident Response Plan

- Incident Response Lifecycle: Faser i en hendelseshåndteringsprosess (Preparation, Identification, Containment, Eradication, Recovery, Lessons Learned).

- Playbooks for Incident Response: Forhåndsdefinerte prosedyrer for håndtering av spesifikke typer hendelser.

Ressurser:

Forensics and Investigation

- Digital Forensics: Prosesser og verktøy for å utføre digitale undersøkelser.

- Log Analysis: Analyse av logger for å identifisere og undersøke sikkerhetshendelser.

Ressurser:

Disse nye over- og underemnene gir en ytterligere fordypning i ulike aspekter av sikkerhet i Azure og sikrer at viktige områder som applikasjonssikkerhet, trusselmodellering, risikoanalyse, sikkerhetskopiering, katastrofegjenoppretting, og hendelseshåndtering blir grundig dekket. For dypere læring, kan du utforske de oppgitte ressursene.

TTP står for Tactics, Techniques, and Procedures, og er en sentral del av sikkerhets- og trusselmodellering, spesielt innenfor rammeverk som MITRE ATT&CK. La oss dykke dypere inn i hver komponent av TTP.

Tactics, Techniques, and Procedures (TTP)

Tactics

Tactics refererer til de overordnede målene eller hensiktene til en angriper. Taktikker representerer de "hvorfor" en angriper utfører bestemte handlinger. Eksempler på taktikker inkluderer innsamling av legitimasjon, opprettholdelse av tilgang, og eksfiltrering av data.

Ressurser:

Techniques

Techniques beskriver "hvordan" en angriper oppnår sine mål eller taktikker. Dette refererer til de spesifikke metodene eller tilnærmingene en angriper bruker. For eksempel, for å oppnå taktikken med innsamling av legitimasjon, kan teknikken være "Credential Dumping" (å hente legitimasjoner fra minnet til en kompromittert datamaskin).

Ressurser:

Procedures

Procedures er de spesifikke implementeringene av teknikker i virkelige angrep. Dette inkluderer de detaljerte trinnene og verktøyene som angripere bruker for å gjennomføre teknikkene. Prosedyrene kan variere avhengig av hvilken type angriper eller deres mål.

Ressurser:

Eksempel på bruk av TTP i MITRE ATT&CK

Tactic: Initial Access

- Technique: Phishing

- Procedure:

- Angriperen sender en e-post med en ondsinnet vedlegg til målet.

- Målet åpner vedlegget, som inneholder et makrovirus som aktiverer når dokumentet åpnes.

- Viruset installerer en bakdør på offerets system.

- Procedure:

Tactic: Credential Access

- Technique: Credential Dumping

- Procedure:

- Bruk av verktøy som Mimikatz for å hente legitimasjoner fra LSASS (Local Security Authority Subsystem Service) minnet.

- Lagre de hentede legitimasjonene for senere bruk eller videresalg.

- Procedure:

Hvordan bruke TTP i sikkerhetsarbeid

Trusselmodellering

Ved å forstå TTP-er, kan organisasjoner bedre modellere potensielle trusler mot sine systemer. Dette innebærer å kartlegge mulige angrepsvektorer og scenarier basert på kjent TTP.

Sikkerhetsovervåking og hendelseshåndtering

Ved å overvåke aktiviteter som samsvarer med kjente TTP, kan sikkerhetsteam oppdage og reagere på angrep mer effektivt. For eksempel kan anomalideteksjonssystemer konfigurere varsler basert på aktiviteter som er kjent for å være en del av spesifikke teknikker eller prosedyrer.

Proaktiv sikkerhet

Implementere forsvarsmekanismer som spesifikt beskytter mot kjente TTP. For eksempel, ved å blokkere kjente phishing-domenenavn og IP-adresser, eller ved å implementere applikasjonshvitlisting for å forhindre kjøring av uautoriserte verktøy som brukes i credential dumping.

Verktøy og ressurser for å lære mer om TTP

MITRE ATT&CK

MITRE ATT&CK er en omfattende kunnskapsbase av TTP-er som er observert brukt av trusselaktører. Det dekker ulike plattformer som Windows, Linux, og macOS, samt cloud-miljøer.

Sigma

Sigma er et verktøy for å skrive regler for deteksjon av angrepsmønstre. Disse reglene kan brukes med ulike sikkerhetsinformasjon og hendelseshåndteringssystemer (SIEM) for å detektere TTP-er i loggdata.

Open Threat Exchange (OTX)

OTX er en plattform hvor sikkerhetsforskere og profesjonelle kan dele trusselinformasjon, inkludert TTP-er.

Ved å forstå og bruke TTP-er i sikkerhetsarbeidet, kan organisasjoner forbedre sin evne til å identifisere, reagere på, og beskytte mot sikkerhetstrusler. For ytterligere fordypning, anbefales det å utforske ressursene nevnt ovenfor.

Kill Chain-konseptet brukes innenfor cybersikkerhet for å beskrive fasene av et cyberangrep fra planlegging til gjennomføring. Denne modellen hjelper sikkerhetsteam med å forstå angriperens metoder og implementere passende mottiltak på hvert trinn.

The Cyber Kill Chain

Cyber Kill Chain-modellen ble utviklet av Lockheed Martin og består av syv trinn. Her er en forklaring av hvert trinn:

Cyber Kill Chain-modellen ble utviklet av Lockheed Martin og består av syv trinn. Her er en forklaring av hvert trinn:

-

Reconnaissance (Rekognosering)

- Beskrivelse: Angriperen samler informasjon om målet for å identifisere sårbarheter og planlegge angrepet. Dette kan inkludere å skanne nettverk, innhente informasjon fra offentlige kilder, eller bruke sosiale medier.

- Mottiltak: Bruk av Intrusion Detection Systems (IDS) og overvåkning av mistenkelig aktivitet på nettverket, samt utdanning av ansatte om sosial manipulasjon (social engineering).

-

Weaponization (Bevæpning)

- Beskrivelse: Angriperen kombinerer den innsamlede informasjonen med et ondsinnet payload, som en virusinfisert fil, for å lage et våpen for angrepet.

- Mottiltak: Bruk av antivirusprogrammer og regelmessige oppdateringer av systemer og applikasjoner for å forhindre utnyttelse av kjente sårbarheter.

-

Delivery (Levering)

- Beskrivelse: Angriperen leverer det ondsinnede våpenet til målet via e-post, nettsider, USB-enheter, eller andre metoder.

- Mottiltak: Bruk av e-postfiltre, webfiltre, og trening av ansatte i å gjenkjenne phishing-forsøk.

-

Exploitation (Utnyttelse)

- Beskrivelse: Angriperen utnytter en sårbarhet i målets system for å installere ondsinnet programvare. Dette kan være gjennom sikkerhetshull i programvare, operativsystemer, eller applikasjoner.

- Mottiltak: Regelmessige sikkerhetsoppdateringer, patch management, og brannmurer for å begrense tilgang til sårbare systemer.

-

Installation (Installasjon)

- Beskrivelse: Angriperen installerer ondsinnet programvare på målets system for å etablere en bakdør eller annen vedvarende tilstedeværelse.

- Mottiltak: Bruk av anti-malware verktøy og oppdage mistenkelig installasjonsaktivitet gjennom overvåking og analysering av logger.

-

Command and Control (C2)

- Beskrivelse: Angriperen etablerer en kommando- og kontrollkanal for å fjernstyre den infiserte enheten. Dette kan være gjennom kommunikasjon med en ekstern server.

- Mottiltak: Overvåkning av utgående trafikk for mistenkelige forbindelser og bruk av nettverkssegmentering for å begrense tilgang til kritiske systemer.

-

Actions on Objectives (Handling på mål)

- Beskrivelse: Angriperen utfører de endelige målene med angrepet, som kan inkludere datatyveri, ødeleggelse av data, eller ytterligere spredning av ondsinnet programvare.

- Mottiltak: Implementering av Data Loss Prevention (DLP)-verktøy og kontinuerlig overvåkning av systemer for å oppdage og respondere på uvanlig aktivitet.

Visualisering av Kill Chain

(Bildekilde: Wikipedia)

(Bildekilde: Wikipedia)

Bruk av Kill Chain-modellen

Kill Chain-modellen hjelper organisasjoner med å:

- Identifisere svakheter i forsvar: Ved å forstå hver fase av et angrep, kan organisasjoner identifisere hvor deres sikkerhetstiltak kan forbedres.

- Utvikle mottiltak: Implementere spesifikke sikkerhetstiltak for å forstyrre hver fase av kill chain.

- Forbedre hendelseshåndtering: Effektivt oppdage og respondere på sikkerhetshendelser ved å forstå angriperens fremgangsmåte.

Ressurser for videre læring

Ved å forstå og anvende Kill Chain-modellen, kan sikkerhetsteam bedre forsvare seg mot avanserte vedvarende trusler (APT) og andre typer cyberangrep.