20TD02S_Blooms - itnett/FTD02H-N GitHub Wiki

Blooms Taksonomi for Cybersikkerhet

Tema: Cybersikkerhet

Emnets innhold:

- Grunnleggende sikkerhetsprinsipper

- Grunnleggende sikkerhet

- Trusselbilde innen IT-sikkerhet

- Angreps- og forsvarsmetoder

- Risikostyring

- Rammeverk for IT-sikkerhet

- Lover og regler

Læringsutbytte:

Kunnskap:

- Kandidaten har kunnskap om grunnleggende prinsipper for IT-sikkerhet

- Kandidaten har kunnskap om aktuelle trusler og aktører

- Kandidaten har kunnskap om ulike angreps- og forsvarsmetoder

- Kandidaten har kunnskap om rammeverk som er relevante innen IT

- Kandidaten har kunnskap om risikostyring

- Kandidaten har kunnskap om relevante lover og regler

Ferdigheter:

- Kandidaten kan holde seg selv kontinuerlig oppdatert på trusselbildet innen IT

- Kandidaten kan identifisere angrepsmetoder og implementere grunnleggende mottiltak

- Kandidaten kan utføre risikovurderinger og planlegge tiltak for risikoredusering

- Kandidaten kan finne og henvise til lover og regler, samt vurdere relevansen for en yrkesfaglig problemstilling

Generell kompetanse:

- Kandidaten kan delta aktivt i prosjekter

- Kandidaten kan på generelt grunnlag vurdere om bedriftens IT-løsning er i henhold til bedriftens behov og i tråd med lover, regler og etiske krav og retningslinjer

- Kandidaten kan utveksle bransjerelaterte synspunkter og informasjon

- Kandidaten kan vedlikeholde og utvikle sin egen kompetanse innenfor emnet

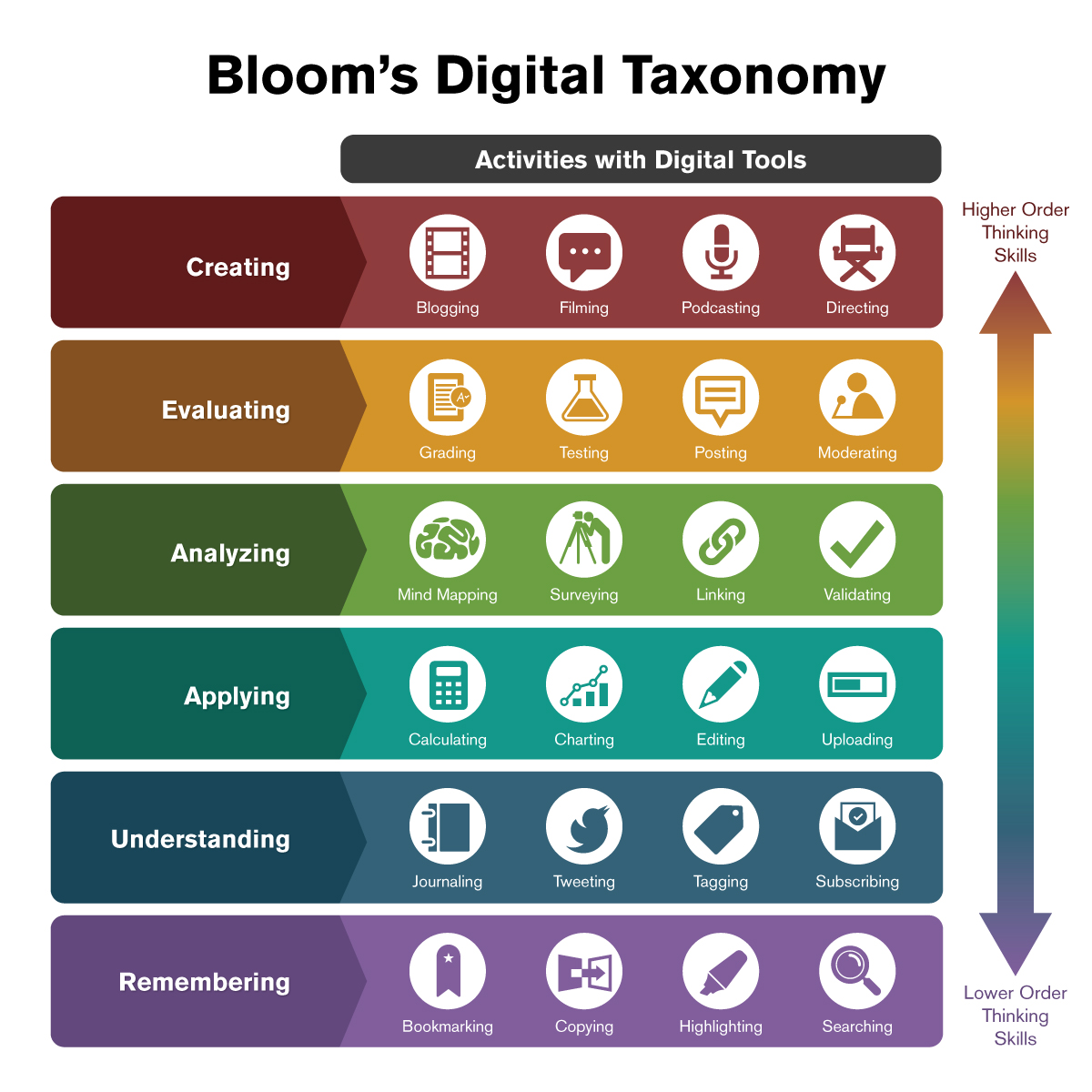

Tabell for Blooms Taksonomi

| Nivå | Beskrivende ord | Spørsmål | Aktiviteter |

|---|---|---|---|

| Kunnskap (F) | Beskrive, Finne, Liste opp, Lokalisere, Navngi, Relatere, Bekrefte, Fortelle, Skriv | Hva heter.., Hvem gjorde…., Beskriv hva som skjedde da…., Hvilket navn ga …..til……., Hvor mange…., Hva skjedde etter…., Hva er…., Hvilke er sanne og usanne, Hvem snakket til……, Når skjedde…….., Når møtte de hverandre, List opp alle… i historien, Lag et diagram som viser, Lag en fakta-oversikt, Lag liste over hoved-hendelser, Lag en tidslinje, Skriv ned informasjonen du husker fra…., Fortell hva som skjedd | Lag en tidslinje over utviklingen av cybersikkerhetstrusler, Skriv en rapport som beskriver de viktigste IT-sikkerhetsprinsippene, Lag en oversikt over relevante lover og regler innen IT-sikkerhet |

| Forståelse (E) | Forklare, Tolke, Lage sammendrag, Diskutere, Forutsi, Oversette, Sammenligne, Beskrive, Se forskjeller, Klassifisere, Illustrere | Kan du definere…, Hvorfor gjorde….dette, Kan du gi et eksempel på hva du mener med…., Kan du skrive et kort resyme…, Kan du skrive……med egne ord, Hva er forskjellen mellom …. og …., Hva tror du kan skje etter dette, Hvorfor tenker du…., Hvorfor oppførte…..seg slik mot….. | Gjenfortell historien om et kjent cyberangrep med egne ord, Lag en illustrasjon som viser forskjellen mellom ulike angrepsteknikker, Skriv en oppsummering av en artikkel om nye trusler i IT-sikkerhet |

| Anvendelse (D) | Løse, Vise fram, Bruke, Illustrere, Konstruere, Fullføre, Klassifisere, Se gjennom, Organisere, Identifisere | Kan du finne et annet eksempel på…, Kunne dette skjedd hvis…, Hvilke ville du endret, Hvilke spørsmål ville du stilt ……hvis du fikk anledning, Hvordan kunne dette vært nyttig dersom du hadde…., Hvordan kan du overføre dette til egne erfaringer, Kan du finne kjennetegnene på… | Lag en presentasjon av forsvarsmetoder mot phishing, Bruk bilder for å demonstrere en ide om nettverkssegmentering, Lag en modell for å vise hvordan en organisasjon kan implementere risikostyring |

| Analyse (C) | Analysere, Kategorisere, Sammenligne, Kontrastere, Forklare, Identifisere, Undersøke, Dele opp, Sette i rekkefølge | Kan du sammenligne ditt med det som ble presentert i…, Kan du skille mellom …. og….., Kan du forklare hva som må ha skjedd da…, Hvordan er ….lik …., Hva hvis ……skjer, Hva er problemet med…, Hva var vendepunktet for…., Hva kan være motiv for …., Hvilke hendelser kunne ha skjedd hvis…, Hva kan være mulige forklaringer på… | Lag en årsak-effekt-oversikt for et cyberangrep, Skriv ned hvilke endringer som skjedde med sikkerhetsprotokoller gjennom historien og forklar hvorfor endringene skjedde, Lag et diagram som viser forskjellene mellom ulike IT-sikkerhetsrammeverk |

| Syntese (B) | Komponere, Lage, Løse, Designe, Gi råd om, Formulere, Forestille seg, Finne opp, Planlegge, Forutse, Foreslå, Endre | Kan du lage en ny og uvanlig ide om…, Kan du lage en….for å …., Hvordan ville du løst dette problemet, På hvor mange måter kan du…, Hva ville skje hvis…, Kan du utvikle et forslag som…, Hvorfor tenker ikke du ut en måte å løse … | Lag eller design en ny sikkerhetsprotokoll basert på eksisterende rammeverk, Gi råd om hvordan en organisasjon kan forbedre sin IT-sikkerhet, Skriv et rollespill om et cyberangrep og hvordan det blir håndtert |

| Vurdere (A) | Vurdere, Bestemme, Debattere, Diskutere, Bedømme, Prioritere, Verifisere, Argumentere, Anbefale, Velge ut | Finne det en bedre løsning på…, Bedøm verdien av…, Kan du forsvare hvorfor du mener…, Tror du ….er en god eller dårlig ting, Hvordan ville du ha reagert hvis ……, Hvilke endringer vil du anbefale, Hvordan ville du føle hvis…, Hvor effektivt er…, Hva tror du om…, Er måten du løste det på den beste, Hvorfor bestemte ….. Seg for å…, Tror du at …..var et godt menneske – hvorfor/hvorfor ikke | Lag en liste over vurderingskriterier for IT-sikkerhetsløsninger, Lag en debatt om effektiviteten av ulike sikkerhetsrammeverk, Overbevis andre om at en spesifikk sikkerhetsprotokoll er den beste, Forbered et case for å presentere ditt standpunkt om risikostyring |

Eksempel på en fullverdig A-besvarelse:

Tema: Risikostyring i Cybersikkerhet

1. Kunnskap (F)

Spørsmål: Hva er de viktigste prinsippene for risikostyring i cybersikkerhet? Aktivitet: List opp de grunnleggende prinsippene for risikostyring som beskrevet i pensumboken.

2. Forståelse (E)

Spørsmål: Kan du forklare forskjellen mellom risikoanalyse og risikohåndtering? Aktivitet: Skriv en oppsummering som beskriver de viktigste forskjellene mellom risikoanalyse og risikohåndtering, og gi eksempler fra pensumboken.

3. Anvendelse (D)

Spørsmål: Hvordan kan risikovurdering anvendes for å forbedre sikkerheten i en organisasjon? Aktivitet: Lag en presentasjon som viser hvordan risikovurdering kan implementeres i en bedrift, og demonstrer dette med et praktisk eksempel.

4. Analyse (C)

Spørsmål: Hva er hovedforskjellene mellom ISO 27001 og NIST Cybersecurity Framework når det gjelder risikostyring? Aktivitet: Lag en tabell som sammenligner hovedforskjellene mellom ISO 27001 og NIST Cybersecurity Framework, og skriv en forklaring på hvorfor disse forskjellene er viktige.

5. Syntese (B)

Spørsmål: Hvordan ville du designet et risikostyringsprogram for en bedrift som nylig har blitt utsatt for et cyberangrep? Aktivitet: Design et omfattende risikostyringsprogram for bedriften, inkludert forebyggende tiltak, overvåkingsstrategier, og responsplaner. Gi råd om hvordan disse tiltakene kan implementeres.

6. Vurdere (A)

Spørsmål: Hvilket risikostyringsrammeverk ville du anbefalt for en liten bedrift med begrensede ressurser, og hvorfor? **Aktivitet

:** Lag en debatt hvor du argumenterer for ditt valg av rammeverk, og sammenlign det med alternative rammeverk. Diskuter fordeler og ulemper ved hvert rammeverk og konkluder med en anbefaling basert på bedriftens behov.

Dette eksempelet viser hvordan alle nivåer av Blooms taksonomi kan brukes til å strukturere læringsaktiviteter og vurderinger innen temaet cybersikkerhet, med fokus på risikostyring.

| Nivå | Beskrivende ord | Eksempler for Cybersikkerhet | Spørsmål | Aktiviteter |

|---|---|---|---|---|

| Forståelse (E) | Forklare, Tolke, Lage sammendrag, Diskutere, Forutsi, Oversette, Sammenligne, Beskrive, Se forskjeller, Klassifisere, Illustrere | Forklare forskjellen mellom ulike angrepsmetoder, Sammenligne rammeverk for IT-sikkerhet, Beskrive aktuelle trusler | Kan du definere…, Hvorfor gjorde….dette, Kan du gi et eksempel på hva du mener med…., Kan du skrive et kort resyme…, Kan du skrive……med egne ord, Hva er forskjellen mellom …. og …., Hva tror du kan skje etter dette, Hvorfor tenker du…., Hvorfor oppførte…..seg slik mot….. | Skriv en oppsummering av hvordan risikostyring fungerer, Illustrer en typisk cyberangrepsprosess, Diskuter hvorfor visse sikkerhetsprinsipper er avgjørende for IT-sikkerhet, Sammenlign NIST og ISO 27001 rammeverk |

| Anvendelse (D) | Løse, Vise fram, Bruke, Illustrere, Konstruere, Fullføre, Klassifisere, Se gjennom, Organisere, Identifisere | Bruke kunnskap til å identifisere trusler, Implementere mottiltak, Utføre risikovurderinger | Kan du finne et annet eksempel på…, Kunne dette skjedd hvis…, Hvilke ville du endret, Hvilke spørsmål ville du stilt … hvis du fikk anledning, Hvordan kunne dette vært nyttig dersom du hadde…, Hvordan kan du overføre dette til egne erfaringer, Kan du finne kjennetegnene på… | Lag en presentasjon av en risikovurdering, Bruk bilder for å demonstrere en angrepsmetode og dens forsvar, Skriv en ny slutt på en cyberangrepshistorie med foreslåtte mottiltak, Konstruer en modell som illustrerer hvordan ulike sikkerhetsrammeverk kan implementeres i en organisasjon |

| Analyse (C) | Analysere, Kategorisere, Sammenligne, Kontrastere, Forklare, Identifisere, Undersøke, Dele opp, Sette i rekkefølge | Analysere sikkerhetsbrudd, Kategorisere trusler, Forklare prosessene bak angrep og forsvar | Kan du sammenligne ditt med det som ble presentert i…, Kan du skille mellom …. og….., Kan du forklare hva som må ha skjedd da…, Hvordan er ….lik ….., Hva hvis ……skjer, Hva er problemet med…, Hva var vendepunktet for…, Hva kan være motiv for …., Hvilke hendelser kunne ha skjedd hvis…, Hva kan være mulige forklaringer på… | Lag en årsak-effekt-oversikt over et cyberangrep, Lag et flytskjema som viser trinnene i risikostyring, Skriv ned hvilke endringer som skjedde med IT-sikkerheten i en bedrift gjennom historien og forklar hvorfor endringene skjedde, Lag en infographic som sammenligner ulike angrepsmetoder |

| Syntese (B) | Komponere, Lage, Løse, Designe, Gi råd om, Formulere, Forestille seg, Finne opp, Planlegge, Forutse, Foreslå, Endre | Designe et sikkerhetsprogram, Formulere en risikostyringsstrategi, Foreslå forbedringer for eksisterende sikkerhetsprotokoller | Kan du lage en ny og uvanlig ide om…, Kan du lage en….for å …., Hvordan ville du løst dette problemet, På hvor mange måter kan du…, Hva ville skje hvis…, Kan du utvikle et forslag som…, Hvorfor tenker ikke du ut en måte å løse … | Lag eller design en ny sikkerhetsprotokoll for en organisasjon, Gi råd om hvordan en bedrift kan forbedre sin IT-sikkerhet, Skriv et rollespill som viser en sikkerhetshendelse og respons, Planlegg en workshop for å trene ansatte i cybersikkerhet |

| Vurdere (A) | Vurdere, Bestemme, Debattere, Diskutere, Bedømme, Prioritere, Verifisere, Argumentere, Anbefale, Velge ut, Finne det en bedre løsning på | Vurdere effektiviteten av en sikkerhetspolicy, Debattere forskjellige sikkerhetsrammeverk, Bedømme en organisasjons IT-sikkerhet | Finne det en bedre løsning på…, Bedøm verdien av…, Kan du forsvare hvorfor du mener…, Tror du ….er en god eller dårlig ting, Hvordan ville du ha reagert hvis ……, Hvilke endringer vil du anbefale, Hvordan ville du føle hvis…, Hvor effektivt er…, Hva tror du om…, Er måten du løste det på den beste, Hvorfor bestemte ….. Seg for å…, Tror du at …..var et godt menneske – hvorfor/hvorfor ikke | Lag en liste over vurderingskriterier for en sikkerhetspolicy, Forbered et case for å presentere ditt standpunkt om et sikkerhetsrammeverk, Skriv et brev med anbefalinger om nødvendige endringer i en sikkerhetsprotokoll, Lag et panel for å diskutere ulike synspunkter på IT-sikkerhet, Overbevis andre om viktigheten av visse sikkerhetsprinsipper |

+++ hei +++

Eksempler på oppgaver og besvarelser på de to nederste nivåene i Blooms taksonomi for emnet Cybersikkerhet

F. Kompetanse: Reprodusere og oppfatte

Oppgave 1: Beskriv grunnleggende sikkerhetsprinsipper.

- Besvarelse:

- Beskrive: Grunnleggende sikkerhetsprinsipper inkluderer konfidensialitet, integritet, og tilgjengelighet.

- Liste opp: Konfidensialitet, integritet, tilgjengelighet.

- Navngi: CIA-triaden.

- Skriv: Konfidensialitet handler om å beskytte informasjon mot uautorisert tilgang. Integritet sikrer at informasjonen ikke endres eller slettes uautorisert. Tilgjengelighet sikrer at informasjonen er tilgjengelig for autoriserte brukere når det trengs.

Oppgave 2: Navngi tre aktuelle trusler innen IT-sikkerhet.

- Besvarelse:

- Navngi: Phishing, malware, DDoS-angrep.

- Liste opp: 1. Phishing 2. Malware 3. DDoS-angrep.

- Definere: Phishing er en type sosial manipulering der angripere prøver å lokke brukere til å avsløre personlig informasjon. Malware er skadelig programvare som kan infisere systemer og stjele data. DDoS-angrep (Distributed Denial of Service) overbelaster systemer med trafikk for å gjøre tjenester utilgjengelige.

Oppgave 3: Hvilke angrepsmetoder brukes ofte av hackere?

- Besvarelse:

- Beskrive: Hackere bruker ofte phishing, malware og SQL-injeksjoner.

- Liste opp: Phishing, malware, SQL-injeksjoner.

- Gjengi: Phishing er en metode der angriperen sender falske e-poster for å lokke mottakeren til å avsløre sensitive opplysninger. Malware er ondsinnet programvare som kan skade eller stjele data fra en datamaskin. SQL-injeksjoner er en teknikk der ondsinnet SQL-kode settes inn i et inputfelt for å få tilgang til en database.

Oppgave 4: Forklar hva risikostyring er i konteksten av IT-sikkerhet.

- Besvarelse:

- Beskrive: Risikostyring i IT-sikkerhet innebærer å identifisere, vurdere og prioritere risikoer for deretter å implementere tiltak for å redusere eller eliminere disse risikoene.

- Navngi: Risikovurdering, risikohåndtering, risikoovervåking.

- Liste opp: 1. Identifisere risikoer 2. Vurdere risikoer 3. Prioritere risikoer 4. Implementere tiltak 5. Overvåke risikoer.

- Definere: Risikostyring er prosessen med å identifisere, evaluere og prioritere risikoer, og deretter bruke ressurser på en koordinert måte for å minimere, overvåke og kontrollere sannsynligheten og/eller virkningen av uønskede hendelser.

Oppgave 5: Hva er et rammeverk for IT-sikkerhet?

- Besvarelse:

- Beskrive: Et rammeverk for IT-sikkerhet er en struktur av retningslinjer og beste praksiser som hjelper organisasjoner med å sikre sine informasjonssystemer.

- Navngi: NIST, ISO 27001.

- Liste opp: 1. NIST Cybersecurity Framework 2. ISO 27001 3. COBIT.

- Definere: NIST Cybersecurity Framework er et sett av retningslinjer utviklet av National Institute of Standards and Technology for å forbedre kritisk infrastruktur. ISO 27001 er en internasjonal standard for informasjonssikkerhetsstyringssystemer. COBIT er et rammeverk for styring og forvaltning av bedrifts-IT.

E. Forståelse: Viser forståelse og kan tolke fakta

Oppgave 1: Forklar hvorfor konfidensialitet, integritet og tilgjengelighet er viktige sikkerhetsprinsipper.

- Besvarelse:

- Forklare: Konfidensialitet er viktig for å beskytte sensitiv informasjon fra uautorisert tilgang. Integritet sikrer at dataene forblir nøyaktige og pålitelige, uten uautorisert endring. Tilgjengelighet er nødvendig for å sikre at autoriserte brukere kan få tilgang til informasjonen når det er nødvendig.

- Tolke: Disse tre prinsippene danner grunnlaget for et sikkert informasjonssystem. Uten konfidensialitet kan data bli stjålet. Uten integritet kan data bli manipulert, og uten tilgjengelighet kan viktige systemer bli utilgjengelige når de trengs mest.

Oppgave 2: Sammenlign phishing og malware som trusler mot IT-sikkerhet.

- Besvarelse:

- Sammenligne: Phishing er en sosial manipulasjonsmetode som prøver å lokke brukere til å avsløre sensitiv informasjon ved å utgi seg for å være en pålitelig enhet. Malware er skadelig programvare som installeres på en datamaskin for å skade eller stjele data.

- Beskrive: Phishing fokuserer på å utnytte menneskelig tillit, mens malware utnytter tekniske sårbarheter. Begge metodene kan føre til alvorlige sikkerhetsbrudd, men angrepsmetodene er forskjellige.

Oppgave 3: Klassifiser de forskjellige typene angrep en organisasjon kan møte.

- Besvarelse:

- Klassifisere: Angrep kan klassifiseres som:

- Phishing: Sosial manipulering for å stjele sensitiv informasjon.

- Malware: Skadelig programvare som virus, ormer, og trojanere.

- DDoS: Distribuert tjenestenektangrep som overbelaster systemer.

- SQL-injeksjon: Inndataangrep som målretter databaser.

- Se forskjeller: Mens phishing og malware kan stjele data eller skade systemer direkte, fokuserer DDoS-angrep på å gjøre tjenester utilgjengelige, og SQL-injeksjoner retter seg mot databasesystemer for å få uautorisert tilgang.

- Klassifisere: Angrep kan klassifiseres som:

Oppgave 4: Gi eksempler på rammeverk som er relevante innen IT-sikkerhet og forklar deres betydning.

- Besvarelse:

- Eksempler: NIST Cybersecurity Framework, ISO 27001, COBIT.

- Forklare:

- NIST Cybersecurity Framework: Gir retningslinjer for å beskytte kritisk infrastruktur. Betydning: Hjelper organisasjoner med å identifisere, beskytte, oppdage, respondere og gjenopprette fra sikkerhetshendelser.

- ISO 27001: Internasjonal standard for informasjonssikkerhetsstyringssystemer. Betydning: Hjelper organisasjoner med å administrere sikkerheten for eiendeler som økonomisk informasjon, immateriell eiendom, ansattinformasjon eller informasjon betrodd av tredjeparter.

- COBIT: Rammeverk for styring og forvaltning av bedrifts-IT. Betydning: Gir en helhetlig styringsmodell som hjelper organisasjoner med å oppnå sine mål for IT-sikkerhet og styring.

Oppgave 5: Beskriv hva risikostyring innebærer i en IT-sikkerhetskontekst.

- Besvarelse:

- Beskrive: Risikostyring innebærer å identifisere, vurdere og prioritere risikoer for deretter å iverksette tiltak for å redusere eller eliminere disse risikoene.

- Forklare: Dette inkluderer å utføre risikovurderinger, implementere sikkerhetstiltak, og kontinuerlig overvåke og evaluere sikkerhetshendelser for å sikre at risikoene holdes på et akseptabelt nivå. Risikostyring hjelper organisasjoner med å beskytte sine eiendeler og opprettholde driftskontinuitet.

Disse eksemplene viser hvordan oppgaver og besvarelser på de to nederste nivåene av Blooms taksonomi kan utformes og besvares innen emnet Cybersikkerhet.

Eksempler på oppgaver og besvarelser på mellomste nivå i Blooms taksonomi for emnet Cybersikkerhet

D. Anvende: Bruke kunnskap til å løse ulike problemer

Oppgave 1: Hvordan kan en bedrift implementere grunnleggende sikkerhetsprinsipper i sin IT-infrastruktur?

- Besvarelse:

- Bruke: Bedriften kan implementere grunnleggende sikkerhetsprinsipper ved å bruke sterke passordpolicyer, regelmessige sikkerhetsoppdateringer, og kryptering av sensitiv data.

- Organisere: Organiser sikkerhetsprotokoller som inkluderer tilgangskontroll, brannmurer, og antivirusprogramvare.

- Vise fram: Illustrer hvordan disse tiltakene kan integreres i et nettverksdiagram for å vise sikring av ulike deler av infrastrukturen.

Oppgave 2: Finn et annet eksempel på en vellykket forsvarsmetode mot phishing-angrep.

- Besvarelse:

- Klassifisere: Eksempel: Bruk av to-faktor autentisering (2FA) for å sikre at kun autoriserte brukere får tilgang til systemet selv om passord er kompromittert.

- Identifisere: Identifiser hvordan 2FA fungerer ved å kreve en ekstra verifiseringstrinn, for eksempel en engangskode sendt til brukerens mobiltelefon.

- Illustrere: Illustrer dette ved å lage et flytskjema som viser trinnene i 2FA-prosessen fra innlogging til verifisering.

Oppgave 3: Hvordan kan en bedrift overføre lærdom fra tidligere sikkerhetshendelser til fremtidige risikohåndteringsstrategier?

- Besvarelse:

- Se gjennom: Gå gjennom tidligere hendelsesrapporter for å identifisere vanlige sårbarheter og angrepsmetoder.

- Organisere: Organiser denne informasjonen i en rapport som fremhever mønstre og anbefaler tiltak.

- Utføre: Utfør de anbefalte tiltakene i fremtidige risikohåndteringsstrategier, som å forbedre opplæring for ansatte eller implementere nye teknologiske løsninger.

Oppgave 4: Hvordan kan informasjon om aktuelle trusler brukes til å forbedre sikkerhetstiltak?

- Besvarelse:

- Bruke: Bruk trusselintelligens til å oppdatere sikkerhetspolicyer og konfigurasjoner.

- Velge: Velg riktige sikkerhetsverktøy og -protokoller basert på de mest sannsynlige truslene som er identifisert.

- Tilpasse: Tilpass opplæring og øvelser for ansatte for å øke bevisstheten om spesifikke trusler, som for eksempel phishing-angrep.

Oppgave 5: Hvilke spørsmål ville du stilt en IT-sikkerhetsekspert for å forstå bedriftens sikkerhetsbehov bedre?

- Besvarelse:

- Hvilke spørsmål:

- Hvilke trusler ser du som mest relevante for vår bransje?

- Hvordan kan vi forbedre vår nåværende sikkerhetsprotokoller?

- Hva er de nyeste teknologiene vi bør implementere for å styrke vår sikkerhet?

- Identifisere: Identifiser viktige sikkerhetsområder som kan trenge forbedring basert på svarene.

- Hvilke spørsmål:

C. Analyse: Se likheter og ulikheter og se prosessene som ligger bak

Oppgave 1: Sammenlign de forskjellige rammeverkene for IT-sikkerhet og deres anvendelse.

- Besvarelse:

- Sammenligne: Sammenlign NIST Cybersecurity Framework, ISO 27001, og COBIT.

- NIST: Fokus på identifikasjon, beskyttelse, deteksjon, respons og gjenoppretting.

- ISO 27001: Fokus på etablering, implementering, vedlikehold og kontinuerlig forbedring av et informasjonssikkerhetsstyringssystem.

- COBIT: Fokus på styring og administrasjon av IT-ressurser for å støtte bedriftsmål.

- Kontrastere: Mens NIST og ISO 27001 fokuserer mer på praktiske tiltak og styringssystemer, fokuserer COBIT på bredere IT-styring og forvaltning.

- Forklare: Forklar hvordan hver av disse rammeverkene kan anvendes i forskjellige typer organisasjoner avhengig av deres spesifikke behov og mål.

- Sammenligne: Sammenlign NIST Cybersecurity Framework, ISO 27001, og COBIT.

Oppgave 2: Hva er de viktigste forskjellene mellom phishing og spear phishing?

- Besvarelse:

- Skille mellom:

- Phishing: Generelle angrep sendt til et bredt publikum for å stjele informasjon.

- Spear phishing: Målrettede angrep mot spesifikke personer eller organisasjoner.

- Forklare: Forklar hvordan spear phishing bruker mer spesifikke og personaliserte meldinger for å lure offeret, mens phishing ofte er mer generisk.

- Skille mellom:

Oppgave 3: Analyser et sikkerhetsbrudd og forklar hva som kan ha skjedd for å forårsake det.

- Besvarelse:

- Undersøke: Undersøk et kjent sikkerhetsbrudd, som for eksempel Equifax-datasikkerhetsbruddet.

- Identifisere: Identifiser sårbarheter og trusler som ble utnyttet.

- Forklare: Forklar hvordan manglende oppdateringer og sikkerhetsprosedyrer kan ha bidratt til bruddet.

- Kategorisere: Kategoriser hendelsene som førte til bruddet i trinn for å tydelig vise årsak og virkning.

Oppgave 4: Hvilke tiltak kan implementeres for å forbedre risikostyring i en bedrift?

- Besvarelse:

- Dele opp: Del risikostyring i identifikasjon, vurdering, prioritering og tiltak.

- Identifisere: Identifiser potensielle risikoer gjennom trusselvurderinger og tidligere hendelser.

- Forklare: Forklar hvordan tiltak som regelmessige revisjoner, opplæring, og teknologiske oppgraderinger kan redusere risikoer.

- Sammenligne: Sammenlign effektiviteten av forskjellige tiltak basert på bransjepraksis og beste praksiser.

Oppgave 5: Hvordan kan en bedrift evaluere effektiviteten av sine nåværende sikkerhetstiltak?

- Besvarelse:

- Undersøke: Undersøk gjennomførte sikkerhetsøvelser og hendelsesrapporter.

- Analysere: Analyser data fra sikkerhetshendelser og -tester for å identifisere svakheter.

- Forklare: Forklar hvilke sikkerhetstiltak som fungerte godt og hvilke som trenger forbedring.

- Organisere: Organiser funnene i en rapport med anbefalinger for forbedringer basert på analysen.

Disse eksemplene viser hvordan oppgaver og besvarelser på mellomste nivå av Blooms taksonomi kan utformes og besvares innen emnet Cybersikkerhet.

Eksempler på oppgaver og besvarelser på høyeste nivå i Blooms taksonomi for emnet Cybersikkerhet

B. Syntese: Sette sammen nye måter ved å kombinere nye mønstre eller alternative løsninger

Oppgave 1: Design en omfattende sikkerhetsstrategi for en mellomstor bedrift.

- Besvarelse:

- Lage: Design en sikkerhetsstrategi som inkluderer nettverkssegmentering, bruk av VPN for eksterne ansatte, og implementering av multifaktorautentisering.

- Planlegge: Planlegg et treningsprogram for ansatte om beste sikkerhetspraksis og en responshåndbok for sikkerhetshendelser.

- Forutse: Forutse potensielle sikkerhetsutfordringer som bedriften kan møte, som økende phishing-angrep, og utarbeid løsninger for å håndtere disse utfordringene.

- Foreslå: Foreslå teknologier som kan styrke sikkerheten, som SIEM-systemer for overvåkning og respons, samt regelmessige penetrasjonstester for å identifisere og tette sårbarheter.

Oppgave 2: Kan du lage en ny og uvanlig idé for å beskytte mot ransomware-angrep?

- Besvarelse:

- Finne opp: Utvikle et system som bruker kunstig intelligens til å oppdage og isolere mistenkelige filer i sanntid, før de får mulighet til å kryptere viktige data.

- Designe: Design en brukervennlig grensesnitt som gir sikkerhetsansvarlige oversikt over trusler og anbefalte handlinger.

- Gi råd om: Råd om regelmessig sikkerhetskopiering til offline lokasjoner og bruk av immutable backups for å sikre at data ikke kan endres eller slettes av malware.

Oppgave 3: Hvordan ville du løst problemet med insider-trusler i en organisasjon?

- Besvarelse:

- Lage: Utvikle en helhetlig policy for håndtering av insider-trusler som inkluderer både teknologiske løsninger og organisatoriske tiltak.

- Endre: Implementere en kombinasjon av overvåkningsteknologier for å oppdage uvanlige aktiviteter og opplæring for ansatte om risikoene og tegnene på insider-trusler.

- Forutse: Forutse hvordan endringer i organisasjonsstruktur eller teknologi kan påvirke risikoen for insider-trusler og juster sikkerhetstiltakene deretter.

A. Vurdere: Ta avgjørelser, bedømme handlinger og evaluere eget arbeid

Oppgave 1: Bedøm verdien av ISO 27001-sertifisering for en liten bedrift.

- Besvarelse:

- Diskutere: Diskuter fordeler som forbedret sikkerhet, økt tillit fra kunder, og bedre samsvar med lovgivning.

- Argumentere: Argumenter for at selv om implementeringen kan være kostbar og tidkrevende, vil de langsiktige fordelene i form av redusert risiko og økt konkurransekraft veie opp for disse kostnadene.

- Bedømme: Bedøm sertifiseringens verdi ved å sammenligne sikkerhetshendelser før og etter implementeringen, samt kundetilfredshet og forretningsresultater.

Oppgave 2: Kan du forsvare hvorfor en bestemt angrepsmetode er spesielt farlig for bedrifter?

- Besvarelse:

- Vurdere: Vurder hvorfor phishing-angrep er farlige ved å peke på hvor enkelt det er å utføre dem og hvor vanskelig de kan være å oppdage.

- Argumentere: Argumenter for behovet for kontinuerlig opplæring og simuleringer for ansatte for å redusere risikoen for slike angrep.

- Prioritere: Prioriter å implementere avanserte e-postfiltreringssystemer og sikkerhetsprotokoller som en første forsvarslinje.

Oppgave 3: Hvilke endringer ville du anbefale for å forbedre bedriftens IT-sikkerhetsløsninger?

- Besvarelse:

- Analysere: Analyser dagens sikkerhetsløsninger for å identifisere svakheter og områder som trenger forbedring.

- Anbefale: Anbefal endringer som å oppgradere til en mer robust firewall, implementere AI-drevne trusseloppdagelsessystemer, og innføre strengere tilgangskontroller.

- Dokumentere: Dokumenter forslagene og lag en plan for implementering, inkludert tidslinjer og ressurser som trengs.

Oppgave 4: Lag en debatt om effektiviteten av ulike angrepsmetoder og forsvarsstrategier i IT-sikkerhet.

- Besvarelse:

- Diskutere: Diskuter og sammenlign effektiviteten av DDoS-angrep kontra phishing-angrep.

- Argumentere: Argumenter for hvilke forsvarsstrategier som er mest effektive mot hver type angrep.

- Debattere: Arranger en debatt hvor deltakerne forsvarer eller utfordrer ulike forsvarsstrategier, basert på faktiske case-studier og forskningsdata.

Oppgave 5: Skriv et brev hvor du gir anbefalinger om hvilke endringer som er nødvendige for å styrke bedriftens cybersikkerhet.

- Besvarelse:

- Anbefale: Gi konkrete anbefalinger om endringer som å implementere en ny sikkerhetsopplæringsplan for ansatte, oppgradere sikkerhetsprogramvare, og innføre regelmessige sikkerhetsrevisjoner.

- Diskutere: Diskuter hvorfor disse endringene er nødvendige ved å vise til spesifikke eksempler på sikkerhetshendelser som kunne vært unngått.

- Dokumentere: Dokumenter fordelene ved anbefalingene og lag en handlingsplan for implementering.

Disse eksemplene viser hvordan oppgaver og besvarelser på høyeste nivå av Blooms taksonomi kan utformes og besvares innen emnet Cybersikkerhet, med fokus på å drøfte, vurdere, og kombinere kunnskap og strategier for å løse komplekse problemer.

(bilde er funnet på https://dataskole.wordpress.com/2018/03/04/a-legge-til-rette-for-kompetansebygging-hos-elever-og-studenter/)

(bildet er funnet hos Lise Knudsen http://slideplayer.dk/slide/1954365/)

Eksempler på oppgaver for ulike nivåer innen Cybersikkerhet ved bruk av Blooms Taksonomi og PISA

Kompetanse på nederste nivå (Reprodusere og oppfatte)

Blooms Taksonomi:

Reprodusere:

-

Beskrivende ord:

- Beskrive

- Finne

- Liste opp

- Lokalisere

- Navngi

- Relatere

- Bekrefte

- Fortelle

- Skriv

-

Eksempler:

-

Oppgave: Beskriv de grunnleggende prinsippene for IT-sikkerhet.

- Besvarelse: De grunnleggende prinsippene for IT-sikkerhet inkluderer konfidensialitet, integritet, tilgjengelighet, autentisering, og ikke-benekting.

-

Oppgave: List opp de viktigste aktørene i dagens trusselbilde innen IT-sikkerhet.

- Besvarelse: De viktigste aktørene i dagens trusselbilde inkluderer statssponsede hackere, cyberkriminelle, hacktivister, og interne trusler.

-

PISA:

Oppfatte:

-

Beskrivende ord:

- Gjenta

- Liste opp

- Oppdage

- Observere

- Gjenkjenne

- Skjelne

- Beskrive

- Motta inntrykk

- Gjengi

- Streke under

- Føle

- Følge med

- Angi

- Fortelle

- Iaktta

- Sanse

- Navngi

-

Eksempler:

-

Oppgave: Gjengi definisjonen av 'phishing'.

- Besvarelse: Phishing er en type cybersvindel der angripere utgir seg for å være en pålitelig enhet for å lokke individer til å avsløre sensitiv informasjon som brukernavn, passord og kredittkortdetaljer.

-

Oppgave: Oppdag og navngi de vanligste angrepsmetodene brukt av cyberkriminelle.

- Besvarelse: De vanligste angrepsmetodene inkluderer phishing, malware, ransomware, DDoS-angrep, og man-in-the-middle-angrep.

-

Kompetanse på mellomste nivå (Anvende og analysere)

Blooms Taksonomi:

Anvende:

-

Beskrivende ord:

- Bruke

- Demonstrere

- Vise fram

- Klassifisere

- Se gjennom

- Organisere

- Identifisere

-

Eksempler:

-

Oppgave: Bruk kunnskapen din til å forklare hvordan en brannmur beskytter et nettverk.

- Besvarelse: En brannmur beskytter et nettverk ved å filtrere innkommende og utgående trafikk basert på forhåndsdefinerte regler, som for eksempel å tillate kun bestemte IP-adresser eller portnumre.

-

Oppgave: Klassifiser ulike typer malware og gi eksempler på hvordan de angriper systemer.

- Besvarelse: Typer malware inkluderer virus, som sprer seg ved å infisere filer; trojanere, som maskerer seg som legitime programmer; og ransomware, som krypterer filer og krever løsepenger for dekryptering.

-

PISA:

Analysere:

-

Beskrivende ord:

- Kategorisere

- Sammenligne

- Forklare

- Identifisere

- Undersøke

- Dele opp

- Sette i rekkefølge

-

Eksempler:

-

Oppgave: Sammenlign forskjellen mellom symmetrisk og asymmetrisk kryptering.

- Besvarelse: Symmetrisk kryptering bruker en enkelt nøkkel for både kryptering og dekryptering, mens asymmetrisk kryptering bruker et par med offentlige og private nøkler. Symmetrisk kryptering er raskere, men mindre sikker i nøkkelhåndtering, mens asymmetrisk kryptering er sikrere, men langsommere.

-

Oppgave: Identifiser og forklar komponentene i et Intrusion Detection System (IDS).

- Besvarelse: Et IDS består av sensorer som overvåker nettverkstrafikk, en analyseringsmotor som detekterer mistenkelig aktivitet, og en rapporteringskomponent som varsler administratorer om potensielle trusler.

-

Kompetanse på høyeste nivå (Syntese og vurdering)

Blooms Taksonomi:

Syntese:

-

Beskrivende ord:

- Lage

- Løse

- Designe

- Gi råd om

- Formulere

- Forestille seg

- Finne opp

- Planlegge

- Forutse

- Foreslå

- Endre

-

Eksempler:

-

Oppgave: Design en helhetlig cybersikkerhetsstrategi for en liten bedrift.

- Besvarelse: Strategien inkluderer implementering av brannmurer og antivirusprogramvare, opplæring av ansatte i sikkerhetspraksis, regelmessige sikkerhetskopier, og en responsplan for hendelser. Det er også viktig å oppdatere programvare regelmessig og bruke multifaktorautentisering.

-

Oppgave: Foreslå tiltak for å redusere risikoen for phishing-angrep i en organisasjon.

- Besvarelse: Tiltak inkluderer opplæring av ansatte i å gjenkjenne phishing-forsøk, bruk av e-postfiltrering for å blokkere mistenkelige meldinger, og implementering av multifaktorautentisering for å beskytte sensitive kontoer.

-

Vurdering:

-

Beskrivende ord:

- Bestemme

- Debattere

- Diskutere

- Bedømme

- Prioritere

- Verifisere

- Argumentere

- Anbefale

- Velge ut

-

Eksempler:

-

Oppgave: Bedøm effektiviteten av en eksisterende sikkerhetspolicy i en organisasjon.

- Besvarelse: Effektiviteten kan vurderes ved å analysere hvor godt policyen beskytter mot aktuelle trusler, om den er i samsvar med relevante lover og standarder, og hvordan den håndheves. Hvis policyen viser seg å være ineffektiv, kan det anbefales å oppdatere den med bedre beskyttelsestiltak og mer effektiv håndhevelse.

-

Oppgave: Diskuter fordelene og ulempene ved å bruke cloud-tjenester i en organisasjon.

- Besvarelse: Fordelene ved å bruke cloud-tjenester inkluderer skalerbarhet, kostnadsbesparelser, og tilgjengelighet. Ulempene kan være sikkerhetsrisikoer som tap av kontroll over data, avhengighet av leverandører, og potensielle databrudd. Organisasjoner bør vurdere disse faktorene nøye før de bestemmer seg for å migrere til skyen.

-

Disse eksemplene viser hvordan oppgaver og besvarelser kan utformes og besvares på ulike nivåer av Blooms taksonomi innen emnet Cybersikkerhet, med fokus på å drøfte, vurdere, og kombinere kunnskap og strategier for å løse komplekse problemer.

4.3.3 Blooms taksonomi

Et annet hjelpemiddel når man skal vurdere læreplan, læreverk og innenfor det, hva slags type læring det tilrettelegges for gjennom oppgaver og arbeidsmåter, er Blooms taksonomi (Imsen 1999:208), eller klassifisering. Taksonomien gir oss tilgang til seks ulike nivå av tenkning gjennom å definere seks hovedkategorier, med tilhørende underkategorier:

Hovedkategorier Underkategorier

- Kunnskap Kunnskaper som krever minne og gjenkalling.

- Forståelse Gjengivelse i en eller annen form, Forklaring. Trekke konsekvenser.

- Anvendelse Løse nytt problem av kjent type ved å identifisere det og bruke tjenlige metoder og kunnskaper for å løse det.

- Analyse Identifisere hypoteser og konklusjoner. Kunne peke på forholdet mellom hypoteser, kjensgjerninger og konklusjoner. Identifisere forutsetningene for en redegjørelse.

- Syntese Selvstendig formidling av ideer og erfaringer. Legge plan for å undersøke noe systematisk. Kunne abstrahere for å forklare noe eller systematisere noe på nytt.

- Evaluering Kunne argumentere logisk og konsistent. Vurdere ut fra praktiske hensyn, hensikt og anerkjente krav til metode og framgangsmåte.

Taksonomien er hierarkisk i betydningen at hvert nivå inkluderes i det neste; dvs. at for å kunne vise forståelse, må man ha kunnskap. For å kunne foreta syntese, forutsettes det både kunnskap, forståelse, evne til anvendelse og analyse, osv. Ofte blir det foretatt en kobling mellom disse nivåene, og det andre definerer som høyere og lavere grads orden av tenkning (se også punkt 2.2.3 og 2.2.4) ovenfor. I analysen av læreplan og læreverk som følger i kapitlene 6 til 11 nedenfor, benyttes både Blooms taksonomi og begrepene høyere og lavere grads orden av tenking. Blooms taksonomi er seinere revidert (Anderson og Krathwohl 2001) av en hans studenter, der de seks nivåene er hhv. å huske, å forstå, å anvende, å analyse, å evaluere og å skape. Vi har imidlertid valgt å anvende den opprinnelige inndelingen og terminologien i vårt arbeid.

For å sikre at studentene viser sin kunnskap og når de høyeste nivåene innen cybersikkerhet, kan vi bruke en kombinasjon av Blooms taksonomi og PISA-vurdering. Her er en konkret tilnærming for å strukturere læringsaktiviteter og vurderinger:

Tema: Cybersikkerhet

Emnets innhold:

- Grunnleggende sikkerhetsprinsipper

- Grunnleggende sikkerhet

- Trusselbilde innen IT-sikkerhet

- Angreps- og forsvarsmetoder

- Risikostyring

- Rammeverk for IT-sikkerhet

- Lover og regler

Blooms Taksonomi Nivåer og Eksempler:

1. Kunnskap (Lavere nivå):

Beskrivende ord: Beskrive, Definere, Gjengi, Presentere, Regne opp

- Spørsmål:

- Hva er de grunnleggende prinsippene for IT-sikkerhet?

- List opp de vanligste truslene innen IT-sikkerhet.

- Aktiviteter:

- Lag en tidslinje over utviklingen av IT-sikkerhetsprinsipper.

- Definer og beskriv de ulike typer malware.

2. Forståelse (Lavere nivå):

Beskrivende ord: Bevise, Forklare, Oversette, Skjelne, Tolke

- Spørsmål:

- Forklar hvorfor konfidensialitet er viktig innen IT-sikkerhet.

- Tolke forskjellen mellom phishing og spear-phishing.

- Aktiviteter:

- Skriv et kort resyme av en artikkel om IT-sikkerhet.

- Illustrer trusselaktører i IT-sikkerhet ved bruk av tegninger eller diagrammer.

3. Anvendelse (Mellomnivå):

Beskrivende ord: Avlese, Bruke, Demonstrere, Måle, Registrere

- Spørsmål:

- Hvordan kan du bruke en brannmur for å beskytte et nettverk?

- Demonstrer hvordan du utfører en grunnleggende risikovurdering.

- Aktiviteter:

- Bruk en simulering for å vise hvordan ulike sikkerhetstiltak kan anvendes i en bedrift.

- Registrer og analyser nettverkstrafikk ved bruk av et IDS-verktøy.

4. Analyse (Mellomnivå):

Beskrivende ord: Dele opp, Identifisere, Klassifisere, Skille ut, Sammenligne

- Spørsmål:

- Sammenlign ulike rammeverk for IT-sikkerhet, som ISO 27001 og NIST.

- Analyser komponentene i en effektiv sikkerhetspolicy.

- Aktiviteter:

- Lag en årsak-effekt-oversikt over konsekvensene av et vellykket cyberangrep.

- Klassifiser ulike typer angrep og identifiser deres karakteristikker.

5. Syntese (Høyere nivå):

Beskrivende ord: Forstå, Generalisere, Organisere, Produsere, Trekke slutninger

- Spørsmål:

- Kan du designe en ny sikkerhetsprotokoll for å beskytte mot avanserte vedvarende trusler (APT)?

- Hvordan ville du løst et problem med datalekkasje i en bedrift?

- Aktiviteter:

- Design et komplett cybersikkerhetsprogram for en SMB.

- Utvikle en omfattende beredskapsplan for sikkerhetshendelser.

6. Vurdering (Høyere nivå):

Beskrivende ord: Avgøre, Bedømme, Kritisere, Skille mellom, Velge

- Spørsmål:

- Bedøm effektiviteten av de nåværende IT-sikkerhetstiltakene i en organisasjon.

- Kritisere en aktuell case om datainnbrudd og foreslå forbedringer.

- Aktiviteter:

- Skriv et brev til administrasjonen som anbefaler endringer i deres sikkerhetspolicy.

- Lag et panel for å diskutere og debattere ulike tilnærminger til IT-sikkerhet.

PISA Vurderingsnivåer og Eksempler:

Nivå 1: Enkle oppgaver (Lavere nivå)

- Eksempeloppgave: Finn og navngi de viktigste komponentene i et sikkerhetssystem.

- Besvarelse: Komponentene inkluderer brannmurer, antivirusprogramvare, IDS, og tilgangskontrollsystemer.

Nivå 2: Moderat kompleksitet (Lavere nivå)

- Eksempeloppgave: Forklar hvordan multifaktorautentisering forbedrer sikkerheten.

- Besvarelse: Multifaktorautentisering forbedrer sikkerheten ved å kreve to eller flere bekreftelser på identiteten til brukeren, noe som gjør det vanskeligere for angripere å få uautorisert tilgang.

Nivå 3: Kompleks oppgave med flere deler (Mellomnivå)

- Eksempeloppgave: Bruk et konkret eksempel for å demonstrere hvordan du kan beskytte et nettverk mot DDoS-angrep.

- Besvarelse: Implementering av DDoS-beskyttelsestjenester som Cloudflare, konfigurering av brannmurer til å begrense trafikk og overvåking av nettverkstrafikk for å identifisere mistenkelige mønstre.

Nivå 4: Krever analysering og vurdering (Mellomnivå)

- Eksempeloppgave: Analyser forskjellene mellom ISO 27001 og NIST rammeverk og vurder hvilket som er best egnet for en finansinstitusjon.

- Besvarelse: ISO 27001 fokuserer på å sette opp et ISMS og er internasjonalt anerkjent, mens NIST gir detaljerte tekniske kontroller og er spesielt relevant i USA. For en finansinstitusjon som opererer internasjonalt, kan ISO 27001 være mer passende på grunn av sin globale aksept.

Nivå 5: Krever syntese og evaluering (Høyere nivå)

- Eksempeloppgave: Design et komplett sikkerhetsrammeverk for en bedrift, inkludert tekniske og organisatoriske tiltak, og vurder hvordan dette rammeverket kan tilpasses til nye trusler.

- Besvarelse: Rammeverket skal inkludere tekniske tiltak som brannmurer, IDS/IPS, datakryptering, samt organisatoriske tiltak som sikkerhetspolicyer, regelmessig opplæring, og beredskapsplaner. Rammeverket må være fleksibelt og kunne oppdateres basert på trusselinformasjon og regelmessige risikoanalyser.

Ved å følge denne strukturen kan studenter effektivt demonstrere sin kunnskap og ferdigheter innen cybersikkerhet og nå de høyeste nivåene av mestring ved bruk av Blooms taksonomi og PISA vurderingsnivåer.

Eksempler på Oppgaver i Cybersikkerhet Brukt i Blooms Taksonomi

1. Kunnskap

Hovedkategori: Kunnskaper som krever minne og gjenkalling.

- Beskrivende ord: Beskrive, Definere, Gjengi, Presentere, Regne opp

- Eksempler:

- Oppgave: List opp de grunnleggende prinsippene for IT-sikkerhet.

- Svar: Konfidensialitet, integritet, tilgjengelighet, autentisering, autorisering, ikke-benekting.

- Oppgave: Definer hva en brannmur er.

- Svar: En brannmur er en nettverkssikkerhetsenhet som overvåker og kontrollerer innkommende og utgående nettverkstrafikk basert på forhåndsdefinerte sikkerhetsregler.

2. Forståelse

Hovedkategori: Gjengivelse i en eller annen form, Forklaring. Trekke konsekvenser.

- Beskrivende ord: Bevise, Forklare, Oversette, Skjelne, Tolke

- Eksempler:

- Oppgave: Forklar hvorfor konfidensialitet er viktig innen IT-sikkerhet.

- Svar: Konfidensialitet sikrer at sensitiv informasjon ikke blir tilgjengelig for uautoriserte personer, noe som beskytter personvern og hindrer potensielle sikkerhetsbrudd.

- Oppgave: Tolke forskjellen mellom phishing og spear-phishing.

- Svar: Phishing er en generell type angrep som bruker falske e-poster for å lure brukere til å avsløre sensitiv informasjon, mens spear-phishing er målrettet mot en spesifikk person eller organisasjon, ofte ved å bruke personlig tilpasset informasjon.

3. Anvendelse

Hovedkategori: Løse nytt problem av kjent type ved å identifisere det og bruke tjenlige metoder og kunnskaper for å løse det.

- Beskrivende ord: Avlese, Bruke, Demonstrere, Måle, Registrere

- Eksempler:

- Oppgave: Hvordan kan du bruke en brannmur for å beskytte et nettverk?

- Svar: Ved å konfigurere brannmuren til å filtrere innkommende og utgående trafikk basert på sikkerhetsregler som blokkerer uautorisert tilgang og potensielt skadelig trafikk.

- Oppgave: Demonstrer hvordan du utfører en grunnleggende risikovurdering.

- Svar: Identifiser verdifulle eiendeler, vurder potensielle trusler og sårbarheter, vurder risikoen for hvert scenario, og foreslå passende sikkerhetstiltak for å redusere risikoen.

4. Analyse

Hovedkategori: Identifisere hypoteser og konklusjoner. Kunne peke på forholdet mellom hypoteser, kjensgjerninger og konklusjoner. Identifisere forutsetningene for en redegjørelse.

- Beskrivende ord: Dele opp, Identifisere, Klassifisere, Skille ut, Sammenligne

- Eksempler:

- Oppgave: Sammenlign ulike rammeverk for IT-sikkerhet, som ISO 27001 og NIST.

- Svar: ISO 27001 fokuserer på å etablere, implementere, vedlikeholde og kontinuerlig forbedre et informasjonssikkerhetsstyringssystem (ISMS), mens NIST gir detaljerte retningslinjer og kontroller for spesifikke sikkerhetsproblemer. ISO 27001 er mer bredt akseptert internasjonalt, mens NIST er spesifikt utviklet for bruk i USA.

- Oppgave: Analyser komponentene i en effektiv sikkerhetspolicy.

- Svar: En effektiv sikkerhetspolicy bør inkludere mål og omfang, roller og ansvar, akseptabel bruk av eiendeler, tilgangskontroll, bruddhåndtering, opplæring og bevissthet, samt revisjon og samsvar.

5. Syntese

Hovedkategori: Selvstendig formidling av ideer og erfaringer. Legge plan for å undersøke noe systematisk. Kunne abstrahere for å forklare noe eller systematisere noe på nytt.

- Beskrivende ord: Forstå, Generalisere, Organisere, Produsere, Trekke slutninger

- Eksempler:

- Oppgave: Kan du designe en ny sikkerhetsprotokoll for å beskytte mot avanserte vedvarende trusler (APT)?

- Svar: Protokollen kan inkludere segmentering av nettverket, multifaktorautentisering, kontinuerlig overvåking av nettverkstrafikk, regelmessig oppdatering av sikkerhetsprogramvare, og implementering av avanserte trusseloppdagelses- og responssystemer.

- Oppgave: Hvordan ville du løst et problem med datalekkasje i en bedrift?

- Svar: Ved å implementere datakryptering, streng tilgangskontroll, overvåking av dataoverføringer, opplæring av ansatte i sikker databehandling, og gjennomføring av regelmessige sikkerhetsrevisjoner.

6. Evaluering

Hovedkategori: Kunne argumentere logisk og konsistent. Vurdere ut fra praktiske hensyn, hensikt og anerkjente krav til metode og framgangsmåte.

- Beskrivende ord: Avgøre, Bedømme, Kritisere, Skille mellom, Velge

- Eksempler:

- Oppgave: Bedøm effektiviteten av de nåværende IT-sikkerhetstiltakene i en organisasjon.

- Svar: Ved å gjennomføre en omfattende revisjon som inkluderer penetrasjonstesting, analyse av sikkerhetslogger, intervjuer med ansatte, og vurdering av samsvar med relevante sikkerhetsstandarder.

- Oppgave: Kritisere en aktuell case om datainnbrudd og foreslå forbedringer.

- Svar: Analyser hvordan bruddet skjedde, vurder de eksisterende sikkerhetstiltakene som var på plass, identifiser svakheter, og foreslå forbedringer som bedre tilgangskontroll, økt overvåking, og opplæring av ansatte i å gjenkjenne phishing-forsøk.

PISA Ferdighetsnivåer og Eksempler:

Nivå 1: Enkle oppgaver (Lavere nivå)

- Eksempeloppgave: Finn og navngi de viktigste komponentene i et sikkerhetssystem.

- Besvarelse: Brannmurer, antivirusprogramvare, IDS, og tilgangskontrollsystemer.

Nivå 2: Moderat kompleksitet (Lavere nivå)

- Eksempeloppgave: Forklar hvordan multifaktorautentisering forbedrer sikkerheten.

- Besvarelse: Multifaktorautentisering forbedrer sikkerheten ved å kreve flere former for bekreftelse på brukerens identitet, noe som gjør det vanskeligere for angripere å få uautorisert tilgang.

Nivå 3: Kompleks oppgave med flere deler (Mellomnivå)

- Eksempeloppgave: Bruk et konkret eksempel for å demonstrere hvordan du kan beskytte et nettverk mot DDoS-angrep.

- Besvarelse: Implementere DDoS-beskyttelsestjenester som Cloudflare, konfigurere brannmurer til å begrense trafikk, og overvåke nettverkstrafikk for å identifisere mistenkelige mønstre.

Nivå 4: Krever analysering og vurdering (Mellomnivå)

- Eksempeloppgave: Analyser forskjellene mellom ISO 27001 og NIST rammeverk og vurder hvilket som er best egnet for en finansinstitusjon.

- Besvarelse: ISO 27001 fokuserer på å sette opp et ISMS og er internasjonalt anerkjent, mens NIST gir detaljerte tekniske kontroller og er spesielt relevant i USA. For en finansinstitusjon som opererer internasjonalt, kan ISO 27001 være mer passende på grunn av sin globale aksept.

Nivå 5: Krever syntese og evaluering (Høyere nivå)

- Eksempeloppgave: Design et komplett sikkerhetsrammeverk for en bedrift, inkludert tekniske og organisatoriske tiltak, og vurder hvordan dette rammeverket kan tilpasses til nye trusler.

- Besvarelse: Rammeverket skal inkludere tekniske tiltak som brannmurer, IDS/IPS, datakryptering, samt organisatoriske tiltak som sikkerhetspolicyer, regelmessig opplæring, og beredskapsplaner. Rammeverket må være fleksibelt og kunne oppdateres basert på trusselinformasjon og regelmessige risikoanalyser.

Ved å følge denne strukturen kan studenter effektivt demonstrere sin kunnskap og ferdigheter innen cybersikkerhet og nå de høyeste nivåene av mestring ved bruk av Blooms taksonomi og PISA vurderingsnivåer.

https://iktbenedicte.wordpress.com/2017/11/15/mappeoppgave-5/

Eksempler på Oppgaver i Cybersikkerhet Brukt i Blooms Taksonomi og PISA

1. Kunnskap

Type læringsmål: Kunnskaper som krever minne og gjenkalling.

- Beskrivende ord: Beskrive, Definere, Gjengi, Presentere, Regne opp

- Eksempler på oppgaver:

- Oppgave: List opp de grunnleggende prinsippene for IT-sikkerhet.

- Svar: Konfidensialitet, integritet, tilgjengelighet, autentisering, autorisering, ikke-benekting.

- Oppgave: Definer hva en brannmur er.

- Svar: En brannmur er en nettverkssikkerhetsenhet som overvåker og kontrollerer innkommende og utgående nettverkstrafikk basert på forhåndsdefinerte sikkerhetsregler.

2. Forståelse

Type læringsmål: Gjengivelse i en eller annen form, Forklaring. Trekke konsekvenser.

- Beskrivende ord: Bevise, Forklare, Oversette, Skjelne, Tolke

- Eksempler på oppgaver:

- Oppgave: Forklar hvorfor konfidensialitet er viktig innen IT-sikkerhet.

- Svar: Konfidensialitet sikrer at sensitiv informasjon ikke blir tilgjengelig for uautoriserte personer, noe som beskytter personvern og hindrer potensielle sikkerhetsbrudd.

- Oppgave: Tolke forskjellen mellom phishing og spear-phishing.

- Svar: Phishing er en generell type angrep som bruker falske e-poster for å lure brukere til å avsløre sensitiv informasjon, mens spear-phishing er målrettet mot en spesifikk person eller organisasjon, ofte ved å bruke personlig tilpasset informasjon.

3. Anvendelse

Type læringsmål: Løse nytt problem av kjent type ved å identifisere det og bruke tjenlige metoder og kunnskaper for å løse det.

- Beskrivende ord: Avlese, Bruke, Demonstrere, Måle, Registrere

- Eksempler på oppgaver:

- Oppgave: Hvordan kan du bruke en brannmur for å beskytte et nettverk?

- Svar: Ved å konfigurere brannmuren til å filtrere innkommende og utgående trafikk basert på sikkerhetsregler som blokkerer uautorisert tilgang og potensielt skadelig trafikk.

- Oppgave: Demonstrer hvordan du utfører en grunnleggende risikovurdering.

- Svar: Identifiser verdifulle eiendeler, vurder potensielle trusler og sårbarheter, vurder risikoen for hvert scenario, og foreslå passende sikkerhetstiltak for å redusere risikoen.

4. Analyse

Type læringsmål: Identifisere hypoteser og konklusjoner. Kunne peke på forholdet mellom hypoteser, kjensgjerninger og konklusjoner. Identifisere forutsetningene for en redegjørelse.

- Beskrivende ord: Dele opp, Identifisere, Klassifisere, Skille ut, Sammenligne

- Eksempler på oppgaver:

- Oppgave: Sammenlign ulike rammeverk for IT-sikkerhet, som ISO 27001 og NIST.

- Svar: ISO 27001 fokuserer på å etablere, implementere, vedlikeholde og kontinuerlig forbedre et informasjonssikkerhetsstyringssystem (ISMS), mens NIST gir detaljerte retningslinjer og kontroller for spesifikke sikkerhetsproblemer. ISO 27001 er mer bredt akseptert internasjonalt, mens NIST er spesifikt utviklet for bruk i USA.

- Oppgave: Analyser komponentene i en effektiv sikkerhetspolicy.

- Svar: En effektiv sikkerhetspolicy bør inkludere mål og omfang, roller og ansvar, akseptabel bruk av eiendeler, tilgangskontroll, bruddhåndtering, opplæring og bevissthet, samt revisjon og samsvar.

5. Syntese

Type læringsmål: Selvstendig formidling av ideer og erfaringer. Legge plan for å undersøke noe systematisk. Kunne abstrahere for å forklare noe eller systematisere noe på nytt.

- Beskrivende ord: Forstå, Generalisere, Organisere, Produsere, Trekke slutninger

- Eksempler på oppgaver:

- Oppgave: Kan du designe en ny sikkerhetsprotokoll for å beskytte mot avanserte vedvarende trusler (APT)?

- Svar: Protokollen kan inkludere segmentering av nettverket, multifaktorautentisering, kontinuerlig overvåking av nettverkstrafikk, regelmessig oppdatering av sikkerhetsprogramvare, og implementering av avanserte trusseloppdagelses- og responssystemer.

- Oppgave: Hvordan ville du løst et problem med datalekkasje i en bedrift?

- Svar: Ved å implementere datakryptering, streng tilgangskontroll, overvåking av dataoverføringer, opplæring av ansatte i sikker databehandling, og gjennomføring av regelmessige sikkerhetsrevisjoner.

6. Evaluering

Type læringsmål: Kunne argumentere logisk og konsistent. Vurdere ut fra praktiske hensyn, hensikt og anerkjente krav til metode og framgangsmåte.

- Beskrivende ord: Avgøre, Bedømme, Kritisere, Skille mellom, Velge

- Eksempler på oppgaver:

- Oppgave: Bedøm effektiviteten av de nåværende IT-sikkerhetstiltakene i en organisasjon.

- Svar: Ved å gjennomføre en omfattende revisjon som inkluderer penetrasjonstesting, analyse av sikkerhetslogger, intervjuer med ansatte, og vurdering av samsvar med relevante sikkerhetsstandarder.

- Oppgave: Kritisere en aktuell case om datainnbrudd og foreslå forbedringer.

- Svar: Analyser hvordan bruddet skjedde, vurder de eksisterende sikkerhetstiltakene som var på plass, identifiser svakheter, og foreslå forbedringer som bedre tilgangskontroll, økt overvåking, og opplæring av ansatte i å gjenkjenne phishing-forsøk.

Eksempler på Oppgaver i Cybersikkerhet Brukt i PISA Ferdighetsnivåer:

Nivå 1: Enkle oppgaver (Lavere nivå)

- Eksempeloppgave: Finn og navngi de viktigste komponentene i et sikkerhetssystem.

- Besvarelse: Brannmurer, antivirusprogramvare, IDS, og tilgangskontrollsystemer.

Nivå 2: Moderat kompleksitet (Lavere nivå)

- Eksempeloppgave: Forklar hvordan multifaktorautentisering forbedrer sikkerheten.

- Besvarelse: Multifaktorautentisering forbedrer sikkerheten ved å kreve flere former for bekreftelse på brukerens identitet, noe som gjør det vanskeligere for angripere å få uautorisert tilgang.

Nivå 3: Kompleks oppgave med flere deler (Mellomnivå)

- Eksempeloppgave: Bruk et konkret eksempel for å demonstrere hvordan du kan beskytte et nettverk mot DDoS-angrep.

- Besvarelse: Implementere DDoS-beskyttelsestjenester som Cloudflare, konfigurere brannmurer til å begrense trafikk, og overvåke nettverkstrafikk for å identifisere mistenkelige mønstre.

Nivå 4: Krever analysering og vurdering (Mellomnivå)

- Eksempeloppgave: Analyser forskjellene mellom ISO 27001 og NIST rammeverk og vurder hvilket som er best egnet for en finansinstitusjon.

- Besvarelse: ISO 27001 fokuserer på å sette opp et ISMS og er internasjonalt anerkjent, mens NIST gir detaljerte tekniske kontroller og er spesielt relevant i USA. For en finansinstitusjon som opererer internasjonalt, kan ISO 27001 være mer passende på grunn av sin globale aksept.

Nivå 5: Krever syntese og evaluering (Høyere nivå)

- Eksempeloppgave: Design et komplett sikkerhetsrammeverk for en bedrift, inkludert tekniske og organisatoriske tiltak, og vurder hvordan dette rammeverket kan tilpasses til nye trusler.

- Besvarelse: Rammeverket skal inkludere tekniske tiltak som brannmurer, IDS/IPS, datakryptering, samt organisatoriske tiltak som sikkerhetspolicyer, regelmessig opplæring, og beredskapsplaner. Rammeverket må være fleksibelt og kunne oppdateres basert på trusselinformasjon og regelmessige risikoanalyser.

Ved å følge denne strukturen kan studenter effektivt demonstrere sin kunnskap og ferdigheter innen cybersikkerhet og nå de høyeste nivåene av mestring ved bruk av Blooms taksonomi og PISA vurderingsnivåer.

Vurderingskriterier og Læringsmål innen IT-Sikkerhet/Cybersikkerhet

Vurderingskriterier

| Nivå | Beskrivende ord | Spørsmål | Aktiviteter | Eksempel på synlig struktur |

|---|---|---|---|---|

| F | Beskrive, Definere, Gjengi, Presentere, Regne opp | Hva heter..., Hvem gjorde..., Beskriv hva som skjedde da..., Hvilket navn ga..., Hvor mange..., Hva skjedde etter..., Hva er..., Hvilke er sanne og usanne..., Hvem snakket til..., Når skjedde..., Når møtte de hverandre, List opp alle... i historien | Lag et diagram som viser..., Lag en fakta-oversikt..., Lag liste over hoved-hendelser..., Lag en tidslinje..., Skriv ned informasjonen du husker fra..., Fortell hva som skjedd | Presentasjon av grunnleggende konsepter i cybersikkerhet, som definisjon av phishing og brannmurer. Diagram som viser angrepsvektorer. |

| E | Forklare, Tolke, Lage sammendrag, Diskutere, Forutsi, Oversette, Sammenligne, Beskrive, Se forskjeller, Klassifisere, Illustrere | Kan du definere..., Hvorfor gjorde..., Kan du gi et eksempel på hva du mener med..., Kan du skrive et kort resyme..., Kan du skrive... med egne ord, Hva er forskjellen mellom ... og ..., Hva tror du kan skje etter dette, Hvorfor tenker du..., Hvorfor oppførte... seg slik mot..., Finn et bilde eller lag en tegning som kan illustrere..., Gjenfortell historien med egne ord, Skriv en oppsummering, Sett hendelser i rekkefølge | Finn et bilde eller lag en tegning som illustrerer en cybertrussel, Skriv en oppsummering av en sikkerhetshendelse, Sett hendelser i rekkefølge for et phishing-angrep | Sammendrag av en sikkerhetshendelse, Illustrasjon av angrepsvektorer, Skriftlig oppsummering av risikostyring. |

| D | Løse, Vise fram, Bruke, Illustrere, Konstruere, Fullføre, Klassifisere, Se gjennom, Organisere, Identifisere | Kan du finne et annet eksempel på..., Kunne dette skjedd hvis..., Hvilke ville du endret, Hvilke spørsmål ville du stilt hvis du fikk anledning, Hvordan kunne dette vært nyttig dersom du hadde..., Hvordan kan du overføre dette til egne erfaringer, Kan du finne kjennetegnene på... | Lag en quiz om..., Lag en presentasjon av..., Bruk bilder for å demonstrere en ide, Lag et (tanke)kart om..., Lag en modell for å vise..., Skriv en ny slutt på historie | Praktisk anvendelse av sikkerhetsprotokoller, Utvikling av en modell for risikoanalyse, Quiz om sikkerhetsrammeverk. |

| C | Analysere, Kategorisere, Sammenligne, Kontrastere, Forklare, Identifisere, Undersøke, Dele opp, Sette i rekkefølge | Kan du sammenligne ditt med det som ble presentert i..., Kan du skille mellom ... og..., Kan du forklare hva som må ha skjedd da..., Hvordan er ... lik ..., Hva hvis ... skjer, Hva er problemet med..., Hva var vendepunktet for..., Hva kan være motiv for ..., Hvilke hendelser kunne ha skjedd hvis..., Hva kan være mulige forklaringer på... | Lag en spørreundersøkelse, Lag et flytskjema, Lag en infographic, Lag et diagram, Bruk informasjonen til å planlegge..., Lag en årsak-effekt-oversikt, Lag et kolonneskjema for å organisere informasjon | Analyse av sikkerhetshendelser, Flytskjema for hendelseshåndtering, Diagram som viser årsak-effekt i sikkerhetsbrudd. |

| B | Komponere, Lage, Løse, Designe, Gi råd om, Formulere, Forestille seg, Finne opp, Planlegge, Forutse, Foreslå, Endre | Kan du lage en ny og uvanlig ide om..., Kan du lage en... for å ..., Hvordan ville du løst dette problemet, På hvor mange måter kan du..., Hva ville skje hvis..., Kan du utvikle et forslag som..., Hvorfor tenker ikke du ut en måte å løse ... | Skriv om dine følelser i forhold til..., Lag eller design noe basert på..., Gi råd om hvordan..., Skriv et rollespill, sang, videomanus osv om... | Design av en ny sikkerhetsprotokoll, Utvikling av innovative løsninger for cybersikkerhet, Skapelse av en multimodal tekst om IT-sikkerhet. |

| A | Vurdere, Bestemme, Debattere, Diskutere, Bedømme, Prioritere, Verifisere, Argumentere, Anbefale, Velge ut | Finne det en bedre løsning på..., Bedøm verdien av..., Kan du forsvare hvorfor du mener..., Tror du ... er en god eller dårlig ting, Hvordan ville du ha reagert hvis..., Hvilke endringer vil du anbefale, Hvordan ville du føle hvis..., Hvor effektivt er..., Hva tror du om..., Er måten du løste det på den beste, Hvorfor bestemte ... seg for å..., Tror du at ... var et godt menneske – hvorfor/hvorfor ikke | Lag en liste over vurderingskriterier, Lag en debatt om..., Overbevis andre om at..., Lag et panel for å diskutere ulike synspunkter på..., Skriv et brev hvor du gir anbefalinger om hvilke endringer som er nødvendige, Forbered et case for å presentere ditt standpunkt | Debatt om etisk hacking, Vurdering av sikkerhetspolicy, Brev med anbefalinger for IT-sikkerhet. |

Læringsmål innen Cybersikkerhet

- Grunnleggende sikkerhetsprinsipper:

- Kunnskap: Definer og beskriv grunnleggende sikkerhetsprinsipper som konfidensialitet, integritet og tilgjengelighet.