ClearOS 7 - zhovner/zaborona_help GitHub Wiki

# cat /etc/centos-release

ClearOS release 7.3.0 (Final)

# uname -a

Linux 4.11.0-1.el7.elrepo.x86_64 #1 SMP Mon May 1 09:01:59 EDT 2017 x86_64 x86_64 x86_64 GNU/Linux

ClearOS (ранее ClarkConnect) это дистрибутив Linux, основанный на CentOS и Red Hat Enterprise Linux. Предназначен для использования в малых и средних компаниях в качестве шлюза или сетевого сервера, имеет веб-интерфейс для насройки. Создавался в качестве алтернативы Windows Small Buisness Server. Компанией-разработчиком является ClearFoundation, всевозможные услуги могут быть купелны через ClearCenter. Начиная с версии ClearOS 6.1 дистрибутив является полнофункциональной операционной системой для серверов и рабочих станций, собранной из исходников Red Hat Enterprise Linux. #

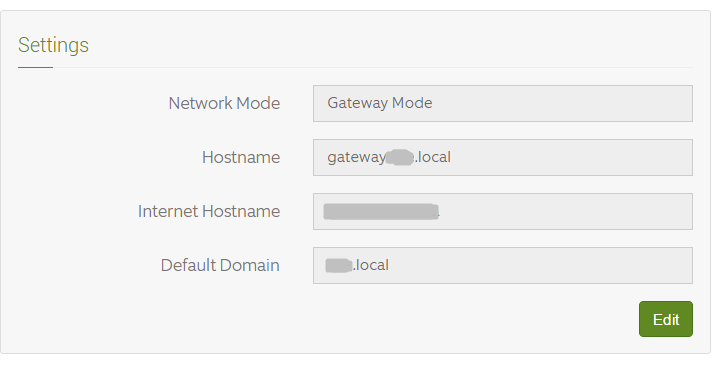

Считаем что у вас уже произведена первоначальная настройка ClearOS как шлюза для сети

Если нет – гугл вам в помощь или вот и вот

Мои настройки:

Чтобы иметь точно свежую версию подключаем репозиторий epel к нашему дистрибутиву :

# yum -y install epel-release Каюсь, не помню ставится ли из репозитория ClearOS свежая версия

Через marketplace проверяем стоит-ли openvpn, если нет устанавливаем

После установки проверьте версию openvpn, она должна быть не ниже 2.4!

# openvpn --version

OpenVPN 2.4.1 x86_64-redhat-linux-gnu [Fedora EPEL patched] [SSL (OpenSSL)] [LZO] [LZ4] [EPOLL] [PKCS11] [MH/PKTINFO] [AEAD] built on Apr 3 2017

Если нет – обновляем через

yum update openvpn

Далее скачиваем конфиг для подключения к openvpn:

# wget https://github.com/zhovner/zaborona_help/blob/master/zaborona-help.ovpn -O /etc/openvpn/zaborona.conf

Запускаем openvpn в режиме клиента:

systemctl start openvpn@zaborona

Должно выполнится без ошибок.

Смотрим присвоенный интерфейс нашему подключению:

ifconfig

Должно содержать что-то такое:

tun2: flags=4305<UP,POINTOPOINT,RUNNING,NOARP,MULTICAST> mtu 1500

inet 192.168.200.1 netmask 255.255.252.0 destination 192.168.200.1

inet6 fe80::c3f3:7239:5b0b:497b prefixlen 64 scopeid 0x20<link>

inet6 2a00:1838:30:7000::10a4 prefixlen 112 scopeid 0x0<global>

unspec 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00 txqueuelen 100 (UNSPEC)

RX packets 102594 bytes 48903112 (46.6 MiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 130168 bytes 111258321 (106.1 MiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

В моем примере интерфейс tun2 с ним и будем дальше работать

Добавляем правила для того, чтобы ваши клиенты из сети тоже могли пользоваться туннелем

Обратите внимание что tun2 нужно заменить на имя вашего интерфейса

Network → Firewall → Custom Firewall → Add

$IPTABLES -I FORWARD -i tun2 -j ACCEPT

$IPTABLES -I FORWARD -o tun2 -j ACCEPT

$IPTABLES -t nat -I POSTROUTING -o tun2 -j MASQUERADE

Не забываем выбрать Status → Enabled

Собственно все, после этого – ваши клиенты из локальной сети смогут ходить на заблокированные сайты через туннель

P.s. Возможно будет дырка в безопасности, т.к. пакеты будут идти вне sqiud.