Sécurisation du service Mail - CardinPatson/SysAdmin GitHub Wiki

Identification des risques

Les serveurs mails sont exposés aux risques suivants:

-

SPAM : Envoi de courriers non sollicités, ce qui ralentit les serveurs mails et engendre la saturation des boîtes mails.

-

Infiltration de programmes malveillants pour récupérer des données confidentielles et utilisation de ces données par des personnes mal intentionnées

-

Phishing : envoi de courrier dans le but d'attirer l'utilisateur sur un site malicieux et recueillir des informations par rapport à l'entreprise.

-

Attaque man in the middle : récupération du trafic ou redirection de celui-ci vers un autre réseau en s'interposant entre deux communicants (entre deux serveurs mails ou entre un PC client et un serveur mail). Cette attaque permet de récupérer les mails et les données utilisateurs.

-

Dénis de service DoS : surcharge du serveur mail en envoyant plusieurs requêtes pour le rendre hors service.

-

Spoofing : usurpation d'identité envois des emails en utilisant n'importe quelle adresse source.

Contre-mesures contrant les risques identifiés

Afin de se protéger contre ces risques, les mesures suivantes doivent être mises en place:

-

Utilisation d'un logiciel afin d'éliminer le SPAM (Spamassassin)

-

Chiffrement entre les serveurs mails, utiliser le cryptage TLS pour des échanges sécurisés

-

Vérification qu'il n'y est pas d'attaque de déni de service à l'aide d'un logiciel (fail2ban)

-

Mise à jour périodique du serveur

-

Vérification du reverse DNS

-

Créer une procédure d'authentification des emails pour limiter le spam (SPF : Éviter l'usurpation d'identité des adresses sources, DKIM: Authentifier le nom de domaine de l'expéditeur,DMARK: Informer les autres domaines des politiques d'authentification des messages)

-

Non open relay actif

Choix des contre-mesures et justification.

Chiffrement des communications :

Pour chiffrer les communications, TLS a été intégré au projet. TLS (Transport Layer Security) est un protocole de sécurité qui permet la confidentialité des données échangées, l'intégrité des données échangées et l'authentification du serveur

Pour l'intégrer, il faut rajouter ces lignes de code et générer un certificat et une clé SSL

#SSL/TLS

smtpd_use_tls = yes

smtpd_tls_auth_only = yes

#offrir tls sans obligation

_smtp_tls_security_level = may _

smtpd_tls_security_level = may

smtpd_tls_cert_file=/etc/ssl/certs/woodymail.pem

smtpd_tls_key_file=/etc/ssl/private/woodymail.pem

smtpd_tls_session_cache_database = btree:/var/lib/postfix/smtpd_scache

smtp_tls_session_cache_database = btree:/var/lib/postfix/smtp_scache

smtpd_tls_session_cache_timeout = 3600s

SPF : Ajout des RR dans le DNS

@ IN TXT "v=spf1 include:mail.m1-3.ephec-ti.be ip4:176.96.231.203 -all"

DMARC : Les RR ont été enregistrés dans le DNS.

DKIM : Les RR suivants ont été enregistrés dans le DNS.

dkimkey._domainkey IN TXT ( "v=DKIM1; h=sha256; k=rsa; " "p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA3d5PvPbNq9CWbCpT70Fqxxe58AT/of9PBLPKPfwM6i20FXj48BrDjCpzlkyaErs/aIVCjAuADmCkGUNVedaOVLQE3r2jXBYplwPt0B037o3autKe6+em61weUN0OWqAcsBMgjnjOjjX6gf0F8cj9ZNtmNWzB3Vsb6V0ocSsUQ9dtgmnrJKj16wt5V83QjF2t1WqTVvOD0oLcPx" "PKmLmWaSd05dRTczJ9HY5l15aZQkhEkDAti6aONotKzEyVHZY1+B2Q69Rns+XNNoTb78GjhazXBbNB7cZ4Q/RXzxQpQWXlYSmb2+7D9QziXl6i/gfhQxwGHIKYBdLuH7fKDd4DNQIDAQAB" ) ;

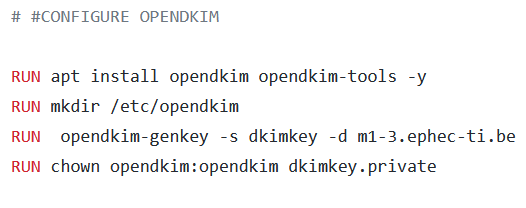

installation de OpenDKIM:

lien vers le fichier de config du SOA externe

lien vers la config de DKIM et DMARK

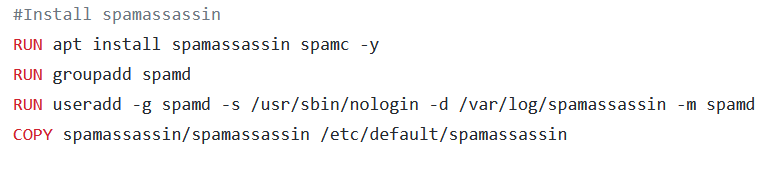

Installation et configuration de spamassassin:

lien vers config spam assassin

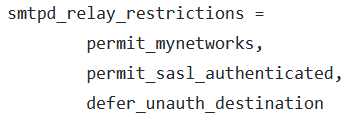

Le serveur SMTP relaye uniquement les mails de l’entreprise (non open-relay) :

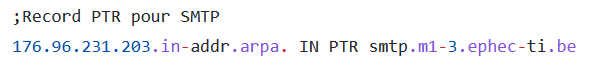

Reverse DNS: ajout de RR PTR pour SMTP

Afin de tester: https://mxtoolbox.com/SuperTool.aspx?action=mx%3am1-3.ephec.ti.be&run=toolpage