Sécurisation - CardinPatson/SysAdmin GitHub Wiki

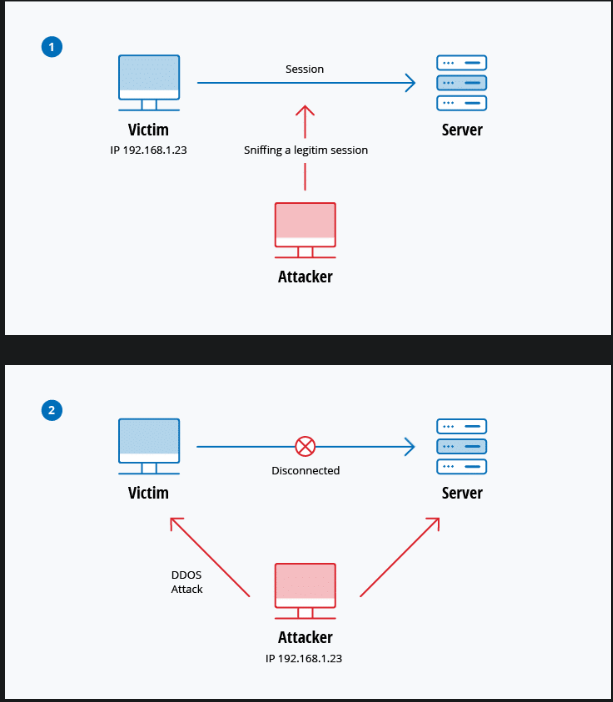

L'attaquant peut submerger les ressources du systèmes afin qu'il ne réponde pas aux requêtes ou de mettre le système hors ligne afin de lancer un autre type d'attaque. Un exemple est le détournement de session. Il peut aussi utiliser un réseau d'ordinateur infecté par des logiciels malveillants pour envoyer une grande quantité de trafic vers le serveur.

L'attaquant s'insère dans la communication entre le client et le serveur :

Détournement de session :

Le client se connecte au serveur

L'attaquant prend le contrôle de l'ordi du client

L'ordi de l'attaquant déconnecte le client

L'attaquant remplace l'ip du client par l'ip de sa machine et son propre nom de domaine et usurpe les identifiants du clients

L'ordi de l'attaquant continue la conversation avec le serveur

Usurpation d'ip

Le pirate envoie à un hôte cible un paquet contenant l'adresse ip source d'un hôte connu et fiable au lieu de sa propre ip source. Il est donc possible que l’hôte cible accepte le paquet et agisse en conséquence.

Qui sont des réseaux de systèmes infectés par des logiciels malveillants et contrôlés par des pirates informatiques afin d'effectuer des attaques DDoS. Ces bots submergent la bande passante et la capacité de traitement du serveur

Encore appelé attaque par téléchargement furtif, Les pirates injectent du code malveillant dans le code HTTP d'un site non sécurisé. Ce script peut installer un logiciel malveillant sur l'ordinateur des visiteurs afin de les rediriger vers son propre site. Un téléchargement furtif peut profiter d’une application, d’un système d’exploitation ou d’un navigateur Web contenant des failles de sécurité dues à des mises à jour infructueuses ou à une absence de mise à jour

L'attaquant peut surveiller la connexion réseau pour intercepter des mots de passe non chiffrés, en accédant à la base de données ou simplement en devinant on dispose des attaques suivantes:

Attaques par brute force

Consiste à essayer différents mots de passe en espérant que l'un d'entre eux fonctionne.

Attaque par dictionnaire

Un dictionnaire des mots de passe courants est utilisé pour essayer d'accéder à l'ordinateur et au réseau d'un utilisateur. L'attaquant peut copier un fichier chiffré contenant les mots de passe, à appliquer le même chiffrement au dictionnaire de mot de passe et à comparer les résultats.

Pour contrer ce type d'attaque une connexion en ssh peut être mise en place sur chacun des VPS et la connexion par mot de passe désactivé. Afin d'éviter les tentative de connexion multiple, le service Fail2Ban peut aussi être mis en place afin de blacklister les ip qui tente de se connecte plusieurs fois en un court lap de temps.

Afin de contrer cette attaque, il est nécessaire de mettre à jour régulièrement le système d'exploitation de chaque serveur. Le serveur ne doit pas aussi contenir un trop grand nombre de programme ou d'application succeptible d'être piraté. Plus nombreux sont les plug-ins installé sur le système, plus nombreux sont les vulnérabilités qui peuvent être exploitées par ce type d'attaque.

le chiffrement et les certificats numériques offrent une protection efficace contre les attaques de ce type, assurant à la fois la confidentialité et l’intégrité des communications. Mais une attaque de l’homme du milieu peut être injectée au cœur des communications de telle sorte que le chiffrement ne soit d’aucun secours.

Des autorités de certification et des fonctions de hachage ont été créées pour résoudre ce problème. Si une personne P2 veut envoyer un message à P, et que P souhaite s’assurer que A ne lira ni ne modifiera le message et que le message provient bien de P2, la méthode suivante doit être utilisée :

P2 crée une clé symétrique et la chiffre avec la clé publique de P.

P2 envoie la clé symétrique chiffrée à P.

P2 calcule une fonction de hachage du message et la signe numériquement.

P2 chiffre son message et son hachage signé à l’aide de la clé symétrique et envoie le tout à P.

P est en mesure de recevoir la clé symétrique de P2 parce qu’il est le seul à avoir la clé privée permettant de déchiffrer.

P est seul à pouvoir déchiffrer le message chiffré symétriquement et le hachage signé, car il possède la clé symétrique. Il est en mesure de vérifier que le message n’a pas été altéré car il peut calculer le hachage du message reçu et le comparer avec le hachage signé numériquement. P est également en mesure de se prouver à lui-même que P2 est bien l’expéditeur, car seul P2 peut signer le hachage afin qu’il soit vérifié avec la clé publique de P2.

Il n'est pas toujours évidents de localiser un réseau de d'oridinateur infecté car on ne sait pas d'où il provient. cependant, il existe des mesures qui peuvent être mise en place afin d'atténuer l'impact des botnets.

- Un filtrage RFC3704

Permet de bloquer le traffic provenant d'adresse IP usurpées et permet de tracé le traffic vers le réseau source. Ce type de filtrage peut aussi supprimer les paquets provenant d'adresses qui sont dans une blackliste

- Le filtrage par trous noir

Afin d'éliminer le trafic indésirable lorsqu'une attaque DDoS est détectée, l'hôte BGP (Border Gateway Protocol) envoie des mises à jour de routage aux routeurs des Fournisseur d'Accès Internet afin qu'ils acheminent tout le trafic à destination des serveurs victimes vers un trafic null lors du saut suivant.

- Identification des risques résiduels (non-couverts par des contre-mesures)

Liste des contre-mesures réellement mises en place sur les VPS et leur configuration (Fail2Ban, Firewall etc.) + état des lieux de leur fonctionnement.

Nous avons mis en place sur chacun des VPS un accès en ssh et la connexion par mot de passe désactivé.

- sur votre machine générer des clés ssh

ssh-keygen- copiez la sur votre vps

ssh-copy-id -i ~/.ssh/id_rsa.pub <user>@<ip user>- connectez vous en ssh sur votre vps

ssh <user>@<ip>- Désactiver l'authentification par mot de passe sur votre vps

sudo nano /etc/ssh/sshd_config

#changer la ligne ci-dessous

PasswordAuthentication no- Redémarrer le service

sudo service sshd restartAfin d'éviter les tentative de connexion multiple, le service Fail2Ban peut aussi être mis en place afin de blacklister les ip qui tente de se connecte plusieurs fois en un court lap de temps.

- Installer le service fail2ban sur votre machine

sudo apt install fail2ban

service start fail2banAfin de filtrer le traffic on a dû installer sur chacun des VPS un parefeu via le service ufw

- Installer le service permettant d'activer le parefeu

sudo apt install ufw

service ufw start